咨詢服務熱線

400-6446-808

創安實驗室專欄

您的當前位置:首頁 > 創安實驗室專欄

寫在前面

✎ 高(gāo)效信息收集

2022.08.26

在我看來(lái),信息收集是滲透測試的本質,信息收集作(zuò)為(wèi)滲透測試的前期主要工作(zuò),是非常重要的,甚至有(yǒu)的時(shí)候,隻通(tōng)過信息收集就可(kě)以簡單拿(ná)到目标的shell了。

信息收集分為(wèi)兩類:主動信息收集+被動信息收集。

主動信息收集:直接訪問、掃描網站(zhàn),這種流量将流經網站(zhàn),不可(kě)避免的留下了自己來(lái)過的痕迹;

被動信息收集:利用第三方的服務對目标進行(xíng)訪問連接,比如利用搜索引擎Google、Shodon等。

收集的內(nèi)容有(yǒu)很(hěn)多(duō),如whois信息、C段網站(zhàn)、服務器(qì)系統版本、容器(qì)版本、程序版本、數(shù)據庫類型、二級域名、防火(huǒ)牆、維護者信息等,但(dàn)平時(shí)主要收集的內(nèi)容就是兩種:域名、IP。

. 子域名收集

收集子域名可(kě)以擴大(dà)滲透範圍,獲得(de)更多(duō)有(yǒu)關目标公司的資産信息,同一域名下的二級域名都屬于目标範圍,表現形式:域名加前綴,例如:域名xxx.cn加前綴,abc.xxx.cn。

a.搜索引擎查找

b.在線查詢

. 端口型站(zhàn)點收集

收集端口型站(zhàn)點和(hé)收集子域名是一樣的,都是擴大(dà)滲透範圍,獲得(de)更多(duō)有(yǒu)關目标公司的資産信息,可(kě)以用禦劍端口掃描器(qì)對全端口進行(xíng)掃描,也可(kě)以用fscan進行(xíng)全端口掃描。

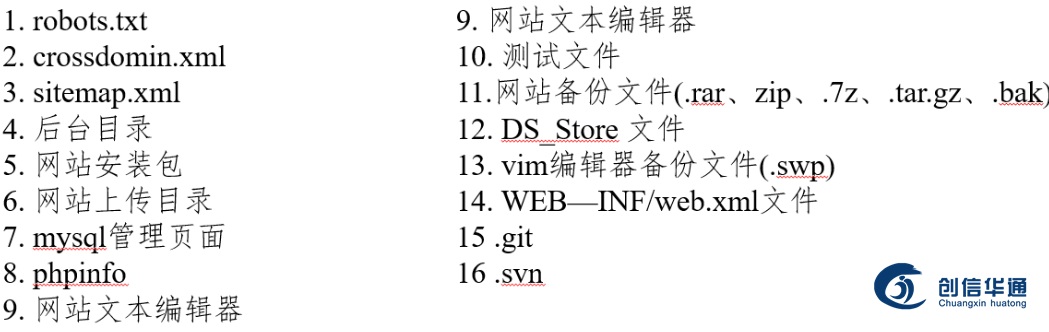

. 目錄文件掃描

目錄掃描可(kě)以掃出來(lái)很(hěn)多(duō)重要的資源,比如目錄型的站(zhàn)點、後台、敏感文件,比如說:.git文件洩露,.git文件洩露,.svn文件洩露、phpinfo洩露等等。

a. 目錄掃描工具

b.github搜索

c.google搜索

d.在線網站(zhàn)

e. 文件接口工具

. 旁站(zhàn)和(hé)C段

● 旁站(zhàn):同一個(gè)服務器(qì)內(nèi)的站(zhàn)點。

● C段:同網段,不同服務器(qì)內(nèi)的站(zhàn)點。

a. 旁站(zhàn)查詢

b. C段查詢

. 網站(zhàn)技(jì)術(shù)架構信息

了解了網站(zhàn)的基礎架構信息,能夠幫助我們更有(yǒu)信心得(de)去測試目标系統。

a. 基礎知識

b. 網站(zhàn)頭信息

. CMS識别

CMS可(kě)以說指的是網站(zhàn)的源碼,如果能識别出一個(gè)網站(zhàn)使用的哪一種CMS的話(huà),那(nà)麽可(kě)以通(tōng)過搜索引擎去發現相應的漏洞,若網站(zhàn)管理(lǐ)員沒有(yǒu)處理(lǐ)的話(huà),則可(kě)以直接突破站(zhàn)點。

. CDN

CDN可(kě)以說是一種資源服務器(qì),不僅可(kě)以加速網站(zhàn)訪問,還(hái)可(kě)以提供waf服務,如防止cc攻擊,SQL注入攔截等多(duō)種功能,除此之外,還(hái)可(kě)以隐藏服務器(qì)的真實IP,cdn服務會(huì)根據你(nǐ)所在的地區(qū),選擇合适的線路給予你(nǐ)訪問,所以如何繞過CDN就十分重要了。

a. CDN檢測

b.CDN繞過

繞過的核心還(hái)是hosts綁定,當發現ip後,可(kě)以嘗試nc端口探測,也可(kě)以用nmap進行(xíng)服務探測,如果像正常的服務器(qì),就可(kě)以模糊确定是真實IP。若發現真實ip,可(kě)進行(xíng)hosts綁定,繞過CDN的防禦,直接發起滲透,也可(kě)以進行(xíng)IP反查,通(tōng)過反查的網站(zhàn)來(lái)滲透。

. 主機發現

a. 二層發現

主要利用arp協議,速度快,結果可(kě)靠,不過隻能再同網段內(nèi)的主機。

b. 三層發現

主要利用ip、icmp協議,速度快但(dàn)沒有(yǒu)二層發現快,可(kě)以經過路由轉發,理(lǐ)論上(shàng)可(kě)以探測互聯網上(shàng)任意一台存活主機,但(dàn)很(hěn)容易被邊界防火(huǒ)牆過濾。

c. 四層發現

主要利用tcp、udp協議,速度比較慢,但(dàn)是結果可(kě)靠,可(kě)以發現所有(yǒu)端口都被過濾的存活主機,不太容易被防火(huǒ)牆過濾。

. 操作(zuò)系統識别

知道(dào)目标存活主機的操作(zuò)系統後,可(kě)以依據操作(zuò)系統來(lái)實施針對性的滲透測試。

. 端口掃描

端口探測可(kě)以發現目标服務器(qì)上(shàng)開(kāi)啓的網絡服務以及應用程序,這些(xiē)都是更具體(tǐ)的一些(xiē)攻擊。

端口号 | 服務 | 攻擊方法 |

21/22/69 | ftp/tftp文件傳輸協議 | 爆破嗅探 溢出:後門(mén) |

22 | ssh遠程連接 | 爆破OpenSSH;28個(gè)退格 |

23 | telnet遠程連接 | 爆破嗅探 |

25 | smtp郵件服務 | 郵件僞造 |

53 | DNS域名系統 | DNS區(qū)域傳輸、DNS劫持、DNS緩存投毒、DNS欺騙、利用DNS隧道(dào)技(jì)術(shù)刺透防火(huǒ)牆 |

67/68 | dhcp | 劫持欺騙 |

110 | pop3 | 爆破 |

139 | samba | 爆破未授權訪問、遠程代碼執行(xíng) |

143 | imap | 爆破 |

161 | snmp | 爆破 |

389 | ldap | 注入攻擊未授權訪問 |

512/513/514 | linux r | 直接使用rlogin |

873 | rsync | 未授權訪問 |

1080 | socket | 爆破:進行(xíng)內(nèi)網穿透 |

1352 | lotus | 爆破;弱口令信息洩露;源代碼 |

1433 | mssql | 爆破:使用系統用戶登錄注入攻擊 |

1521 | oracle | 爆破;TNS攻擊 |

2049 | nfs | 配置不當 |

2181 | zookeeper | 未授權訪問 |

3306 | mysql | 爆破拒絕服務;注入 |

3389 | rdp | 爆破shift後門(mén) |

4848 | glassfish | 爆破;控制(zhì)台弱口令認證繞過 |

5000 | sybase/DB2 | 爆破注入 |

5432 | postgresql | 緩沖區(qū)溢出注入攻擊;爆破;弱口令 |

5632 | pcanywhere | 拒絕服務代碼執行(xíng) |

5900 | vnc | 爆破;弱口令認證繞過 |

6379 | redis | 未授權訪問爆破;弱口令 |

7001 | weblogic | Java反序列化控制(zhì)台弱口令;控制(zhì)台部署webshell |

8069 | zabbix | 遠程命令執行(xíng) |

8080-8090 | web | 常見web攻擊控制(zhì)台爆破、對應服務器(qì)版本漏洞 |

9090 | websphere控制(zhì)台 | 爆破;控制(zhì)台弱口令;Java反序列 |

9200/9300 | elasticsearch | 遠程代碼執行(xíng) |

11211 | memcacache | 未授權訪問 |

27017 | mongodb | 爆破;未授權訪問 |

. 服務探測

a. SNMP服務

SNMP是簡單網絡管理(lǐ)協議,由于經常被管理(lǐ)員錯誤配置,導緻很(hěn)容易造成系統的信息洩露。

b. SMB服務

smb是一個(gè)協議名,它能被用于Web連接和(hé)客戶端與服務器(qì)之間(jiān)的信息溝通(tōng)。默認開(kāi)放,實現複雜,實現文件共享,這也是微軟曆史上(shàng)出現安全問題最多(duō)的一個(gè)協議。

. 其他識别

常見Web源碼洩露總結:https://www.secpulse.com/archives/55286.html

github 關鍵詞監控:https://www.codercto.com/a/46640.html

利用GitHub搜索敏感信息:http://www.361way.com/github-hack/6284.html

Github 洩露掃描系統:https://www.oschina.net/p/x-patrol?hmsr=aladdin1e1

監控github代碼庫:https://github.com/0xbug/Hawkeye

Goby工具:https://blog.csdn.net/Alexhcf/article/details/105109362

cms識别工具cmsIdentification:https://github.com/theLSA/cmsIdentification/

信息收集:https://mp.weixin.qq.com/s/rC3ccYGVUJgNTINQCB0Hyw

本文由創信華通(tōng)創安攻防實驗室編輯。

本文僅限于個(gè)人(rén)學習和(hé)技(jì)術(shù)研究,由于傳播、利用此文所提供的信息而造成刑事案件、非授權攻擊等違法行(xíng)為(wèi),均由使用者本人(rén)負責,本單位不為(wèi)此承擔任何責任。創安攻防實驗室擁有(yǒu)對此文章的修改和(hé)解釋權,如欲轉載或傳播此文章,必須保證此文章的完整性,包括版權聲明(míng)等全部內(nèi)容。

如有(yǒu)侵權,請(qǐng)聯系後台。

●

創安攻防實驗室

創安攻防實驗室,是成都伍紀信息科技有限公司旗下的技(jì)術(shù)研究團隊,成立于2021年9月,主要研究紅藍(lán)對抗、重大(dà)安全保障、應急響應等方向。

創安攻防實驗室圓滿完成了多(duō)次公安舉辦的重要網絡安全保障和(hé)攻防演習活動,并積極參加各類網絡安全競賽,屢獲殊榮。

創安攻防實驗室秉承創信華通(tōng)的發展理(lǐ)念,緻力打造國內(nèi)一流網絡安全團隊。

·END·